Requisitos do dispositivo

Se as suas integrações usarem um dispositivo, a VM em que ele é executado deve atender a estes requisitos.

Os requisitos se aplicam às integrações do Sophos NDR e de coletores de log de terceiros. Eles incluem:

- Plataformas compatíveis

- Requisitos mínimos do sistema

- Requisitos da CPU

- Dimensionamento da VM

- Exclusões de porta e domínio

Plataformas compatíveis

Você pode executar o dispositivo no VMware ESXi ou no Microsoft Hyper-V.

Requisitos do VMware ESXi

Se você usa o VMware ESXi, os requisitos são os seguintes:

- VMware ESXi 6.7 Update 3 ou posterior

- Hardware de VM versão 11 ou superior

Não oferecemos suporte a implantações do VMware Cloud.

São aceitos os modos VMware EVC (Enhanced vMotion Compatibility), se forem atendidos os requisitos da CPU. Consulte Requisitos da CPU.

Para verificar sua versão do VMware ESXi, consulte estes artigos para:

- Determinar o número do build do VMware ESX/ESXi e VMware vCenter Server

- Obter os números de build e versões do VMware ESXi/ESX

Requisitos do Microsoft Hyper-V

Se você usa o Microsoft Hyper-V, os requisitos são os seguintes:

- Hyper-V versão 6.0.6001.18016 (Windows Server 2016) ou posterior

Não há suporte para o modo de compatibilidade de processador.

Para verificar sua versão do Microsoft Hyper-V, consulte Identifying your Hyper-V Version.

Requisitos mínimos do sistema

Os requisitos mínimos do sistema são os mesmos em todas as plataformas.

No VMware, nossa imagem OVA é pré-configurada para atender aos requisitos mínimos para as integrações do Sophos NDR e do coletor de log.

Os requisitos são:

- 4 CPUs

- 16 GB de RAM

- 160 GB de armazenamento

O dispositivo também requer microarquiteturas de CPU específicas. Veja os requisitos da CPU.

Talvez seja necessário redimensionar a VM se o seu dispositivo manipular um grande volume de dados ou executar várias integrações. Consulte Dimensionamento da VM.

Requisitos da CPU

O sistema que executa a VM deve usar uma das microarquiteturas de CPU mostradas abaixo.

Se você tem o Sophos NDR, também deve garantir que os seguintes sinalizadores da CPU sejam definidos:

pdpe1gb: A tecnologia de captura de pacotes precisa disso.avx2: Os recursos de Machine Learning da Sophos precisam disso.

Ambos os sinalizadores estão disponíveis nas CPUs Intel e AMD mostradas aqui.

CPUs Intel

| Nome | Geração | Codinome | Data |

|---|---|---|---|

| Skylake | 6 | Skylake | Q3 2015 |

| Skylake | 7 | Kaby Lake | Q3 2016 |

| Skylake | 8 | Coffee Lake | Q3 2017 |

| Skylake | 9 | Coffee Lake Refresh | Q4 2018 |

| Skylake | 9 | Cascade Lake | Q2 2019 |

| Skylake | 10 | Comet Lake | Q3 2019 |

| Palm Cove | 10 | Cannon Lake | Q2 2018 |

| Sunny Cove | 10 | Ice Lake | Q3 2019 |

| Cypress Cove | 11 | Rocket Lake | Q1 2021 |

| Golden Cove | 12 | Alder Lake | Q4 2021 |

| Raptor Cove | 13 | Raptor Lake | Q4 2022 |

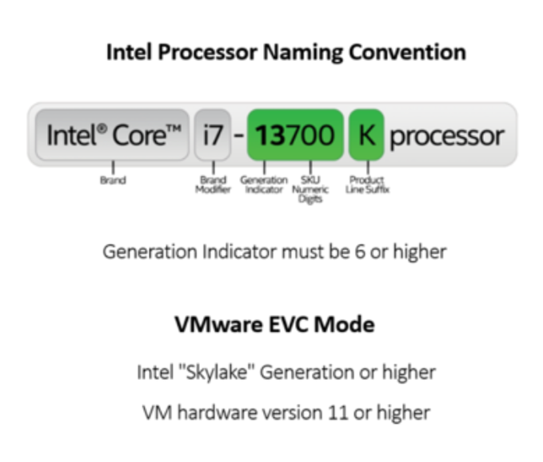

Para ajudá-lo a identificar CPUs, as convenções de nomenclatura da CPU da Intel são mostradas abaixo.

Modo VMware EVC

Se o seu dispositivo estiver em um host VMware ESXi em execução em um cluster EVC (Enhanced vMotion Compatibility), certifique-se de que selecionou:

- Geração Skylake ou CPU posterior

- Hardware VMware versão 11 ou posterior

CPUs AMD

| Nome | Geração | Codinome | Data |

|---|---|---|---|

| Zen | 1 | Naples | Q2 2017 |

| Zen | 1 | Great Horned Owl | Q1 2018 |

| Zen 2 | 2 | Rome | Q3 2019 |

| Zen 3 | 3 | Milan | Q2 2021 |

| Zen 4 | 4 | Genoa | Q4 2022 |

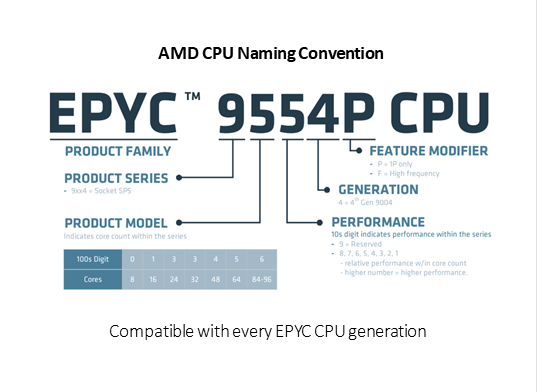

Para ajudá-lo a identificar CPUs, as convenções de nomenclatura da CPU da AMD são mostradas abaixo.

Dimensionamento da VM

As diretrizes de dimensionamento de VM dependem de você ter o Sophos NDR, integrações de coletor de log ou os dois na VM.

Somente Sophos NDR

Talvez seja necessário configurar a VM para garantir que o dispositivo virtual Sophos NDR ofereça o melhor desempenho e o menor impacto na rede.

Estas são nossas recomendações, com base no tráfego da sua rede.

-

Tráfego médio

- até 500 Mb/s

- até 70.000 pacotes por segundo

- até 1.200 fluxos por segundo

Você pode instalar a máquina virtual usando os padrões. Nenhuma alteração nas configurações da VM é necessária.

-

Tráfego alto

- até 1 Gb/s

- até 300.000 pacotes por segundo

- até 4500 fluxos por segundo

Você deve redimensionar a sua VM para 8 vCPUs.

Se as estatísticas da sua rede forem maiores do que as da configuração em Tráfego alto, implemente várias VMs em toda a sua rede.

As recomendações acima são para uma VM que esteja executando o Sophos NDR apenas. Se também estiver executando integrações de coletor de log sob uma carga alta, talvez seja necessário adicionar mais CPUs virtuais. Consulte Sophos NDR e integrações de coletor de log.

Somente integrações do coletor de log

Normalmente, você não precisa redimensionar a VM se estiver executando uma única integração de coletor de log. As configurações padrão são suficientes.

No entanto, talvez seja necessário alterar as configurações ou adicionar mais VMs se você tiver várias integrações ou se um grande volume de eventos for enviado aos seus coletores de log.

Memória

Você precisa de até 400 MB de memória para cada integração.

Você pode executar até quatro integrações por coletor de log. A memória máxima padrão para o contêiner do coletor de log é de 2 GB.

Se quiser executar mais integrações, aumente a memória máxima. Para isso, edite as configurações da porta SYSLOG no painel do dispositivo. Consulte Porta de rede Syslog

Volume de eventos

A VM aceita um máximo de 8.000 eventos por segundo. Isso se aplica independentemente de quantas integrações você tenha na VM.

Se você tiver várias integrações e achar que excederá esse limite, implante várias VMs.

Se uma única integração do coletor de log exceder o limite, use as configurações de syslog no dispositivo de origem para tentar reduzir o número de eventos.

Sophos NDR e integrações de coletor de log

Se você tiver o Sophos NDR e integrações do coletor de log na mesma VM, não haverá uma solução única para o dimensionamento. Recomendamos que você comece com o dimensionamento do NDR e depois considere o que as integrações do coletor de log precisam.

Estes são alguns fatores que podem afetar seu dimensionamento:

- O NDR pode assumir o controle das CPUs e definir a prioridade dada a outras integrações que o utilizam. Se você tiver 4 CPUs, o NDR assumirá 2. Se você tiver 8 CPUs, o NDR assumirá 3.

- Mesmo quando o NDR assume uma CPU, as outras integrações ainda assim podem usá-lo e afetar a quantidade de tráfego que o NDR pode manipular.

- Se você tiver 16 GB de memória, não permitimos que a integração do coletor de log use mais de 2 GB. Isso garante que o NDR tenha memória suficiente.

- Quando uma integração de coletor de log processa o número máximo de eventos, ela usa a mesma potência de processamento que o Sophos NDR sob uma carga moderadamente pesada. Isso pressupõe que a VM tenha as 4 CPUs padrão.

Exclusões de porta e domínio

Certifique-se de que as portas e os domínios abaixo sejam permitidos no firewall. Isso permite que o dispositivo virtual Sophos inicialize e baixe atualizações.

Os domínios que você precisa permitir dependem do seu firewall suportar curingas ou não.

Clique na guia apropriada para ver os detalhes.

| Domínio | Portas | Protocolos |

|---|---|---|

| *.sophos.com | TCP/443, TCP/22 | HTTPS, SSH |

| *.amazonaws.com | TCP/443 | HTTPS |

| *.ubuntu.com | TCP/80, TCP/443, UDP/123 | HTTP, HTTPS, NTP |

| api.snapcraft.io | TCP/443 | HTTPS |

| auth.docker.io | TCP/443 | HTTPS |

| baltocdn.com | TCP/443 | HTTPS |

| production.cloudflare.docker.com | TCP/443 | HTTPS |

| raw.githubusercontent.com | TCP/443 | HTTPS |

| registry-1.docker.io | TCP/443 | HTTPS |

| sophossecops.jfrog.io | TCP/443 | HTTPS |

| Domínio | Porta | Protocolo |

|---|---|---|

| api.snapcraft.io | TCP/443 | HTTPS |

| archive.ubuntu.com | TCP/80 | HTTP |

| auth.docker.io | TCP/443 | HTTPS |

| baltocdn.com | TCP/443 | HTTPS |

| central.sophos.com | TCP/443 | HTTPS |

| changelogs.ubuntu.com | TCP/443 | HTTPS |

| entropy.ubuntu.com | TCP/443 | HTTPS |

| jfrog-prod-use1-shared-virginia-main.s3.amazonaws.com | TCP/443 | HTTPS |

| ndr.apu.sophos.com | TCP/22 | SSH |

| nta-proxy.cloudstation.eu-central-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.eu-west-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.us-east-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.us-west-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.ca-central-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.ap-northeast-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.ap-southeast-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.ap-south-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.sa-east-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation-eu-central-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation-eu-west-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation-us-east-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation-us-west-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.ca-central-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.ap-northeast-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.ap-southeast-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.ap-south-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.sa-east-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| ntp.ubuntu.com | UDP/123 | NTP |

| production.cloudflare.docker.com | TCP/443 | HTTPS |

| raw.githubusercontent.com | TCP/443 | HTTPS |

| registry-1.docker.io | TCP/443 | HTTPS |

| s3-r-w.eu-west-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.eu-central-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.us-east-2.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.us-west-2.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.ca-central-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.ap-southeast-2.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.ap-northeast-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.ap-south-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.sa-east-1.amazonaws.com | TCP/443 | HTTPS |

| sdu-feedback.sophos.com | TCP/443 | HTTPS |

| security.ubuntu.com | TCP/80 | HTTP |

| sophossecops.jfrog.io | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-eu-west-1-prod-bucket.s3.eu-west-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-eu-central-1-prod-bucket.s3.eu-central-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-us-east-2-prod-bucket.s3.us-east-2.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-us-west-2-prod-bucket.s3.us-west-2.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-ca-central-1-prod-bucket.s3.ca-central-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-ap-southeast-2-prod-bucket.s3.ap-southeast-2.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-ap-northeast-1-prod-bucket.s3.ap-northeast-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-ap-south-1-prod-bucket.s3.ap-south-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-sa-east-1-prod-bucket.s3.sa-east-1.amazonaws.com | TCP/443 | HTTPS |