Report di Intelix

SophosLabs Intelix analizza i file sospetti inviati automaticamente a Sophos dalla propria soluzione antimalware per endpoint. I report su questi file possono essere ottenuti dai rilevamenti visualizzati in Sophos Central.

Esistono due tipi di report di Intelix, a seconda dei diversi metodi di analisi:

- L’analisi statica utilizza il machine learning, la scansione dei file e la reputazione per identificare i file sospetti.

- L’analisi dinamica esegue i file sospetti in un ambiente sandbox per osservarne il comportamento.

Nota

Questi report sono visualizzabili solo se un endpoint ha inviato il file o se un amministratore ha cliccato su Richiedi i dati di intelligence più recenti per il file nella pagina Grafici delle minacce.

Per visualizzare i report su un file rilevato in particolare, procedere come segue:

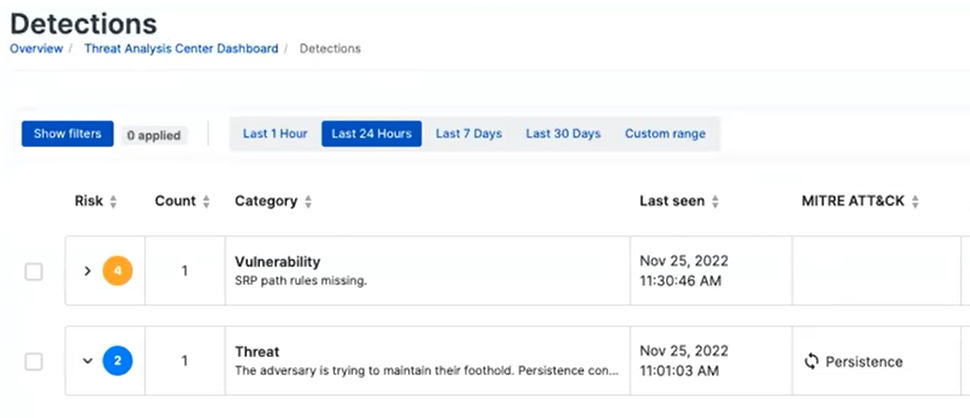

- Selezionare Centro di analisi delle minacce.

-

Cliccare su Rilevamenti.

In alternativa, aprire Live Discover ed eseguire una query per rilevare le minacce. I report possono essere ottenuti anche da questi rilevamenti.

-

Nell’elenco Rilevamenti, cliccare su un rilevamento per aprirne i dettagli.

-

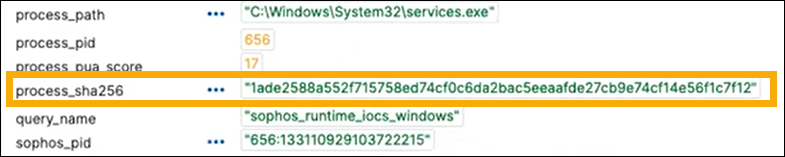

Aprire l’hash *process_sha256* del rilevamento e cliccare sull’icona delle opzioni pivot (i tre puntini) accanto a esso.

Attualmente le opzioni pivot per i report di Intelix solo disponibili solo dall’hash SHA-256.

-

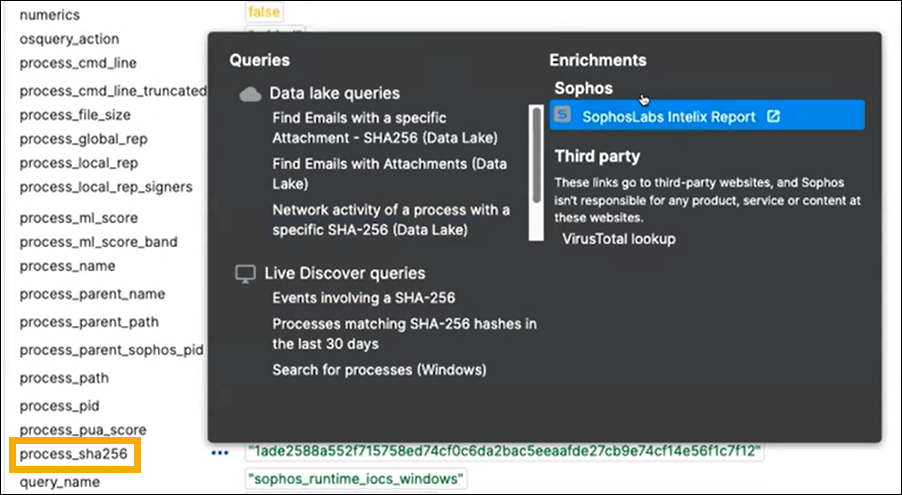

In Arricchimenti dei dati, selezionare Report SophosLabs Intelix.

-

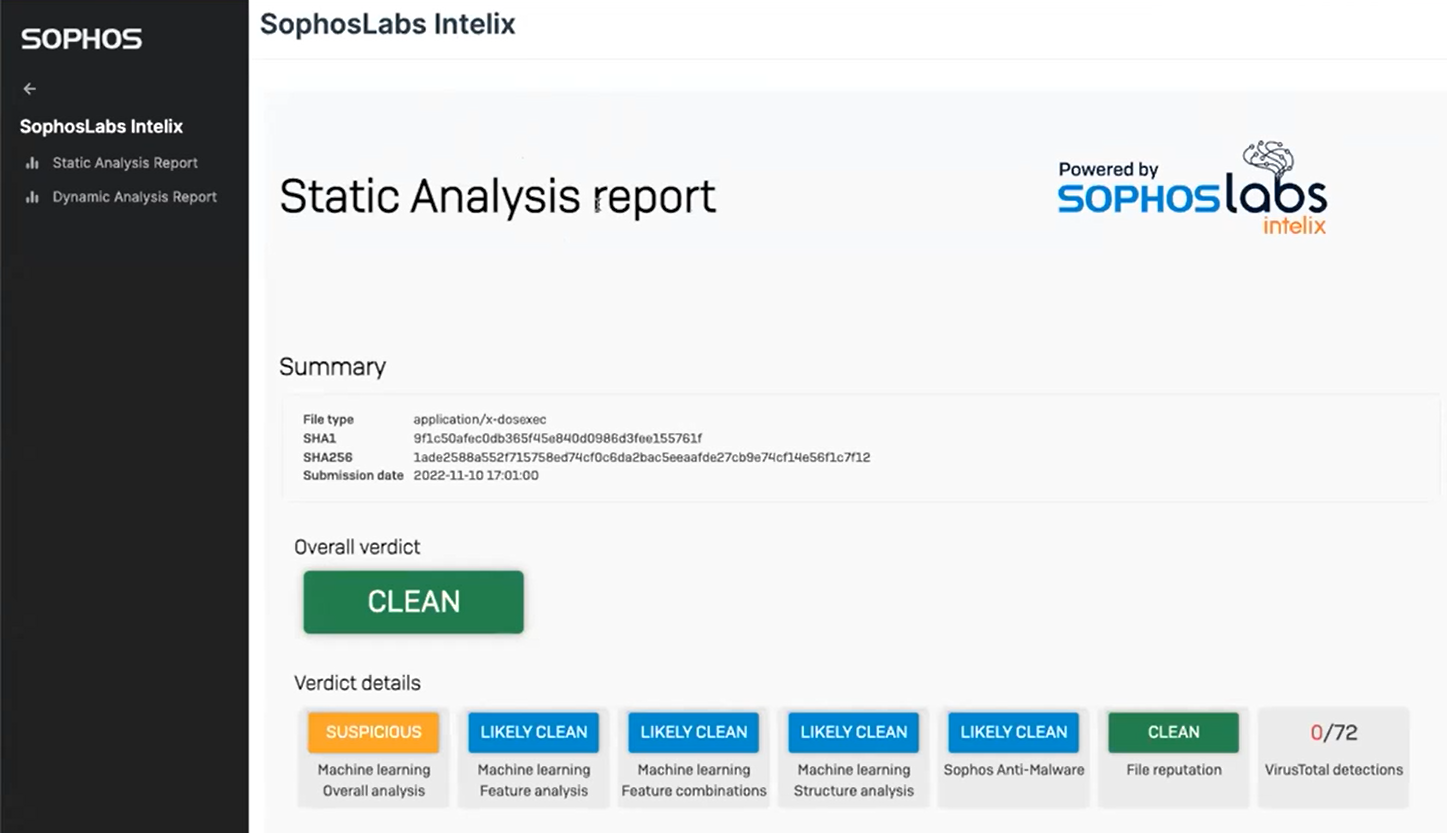

Per impostazione predefinita, si aprirà il Report di analisi statica, che mostrerà un verdetto sul rischio di minaccia, misurato in base a diverse analisi.

-

Nel menu a sinistra, cliccare su Report di analisi dinamica. Se non viene visualizzato questo link, significa che non è disponibile alcun report di analisi dinamica per questo file.

Il report indicherà:

- Le tattiche e tecniche di attacco MITRE utilizzate dalla minaccia.

- I processi che sono stati eseguiti.

- L’attività della rete.