Requisiti dell’appliance

Se le integrazioni utilizzano un’appliance, la VM su cui viene eseguito deve soddisfare questi requisiti.

I requisiti si applicano a Sophos NDR e alle integrazioni agente di raccolta log di terze parti. Includono:

- Piattaforme supportate

- Requisiti minimi di sistema

- Requisiti della CPU

- Dimensioni della VM

- Esclusioni di porte e domini

Piattaforme supportate

L’appliance può essere eseguita su VMware ESXi o su Microsoft Hyper-V.

Requisiti per VMware ESXi

Se si utilizza VMware ESXi, i requisiti sono i seguenti:

- VMware ESXi 6.7 Update 3 o versione successiva

- Hardware della VM versione 11 o successiva

Le distribuzioni VMware Cloud non sono supportate.

Con sistemi che soddisfano i requisiti in termini di CPU, sono supportate le modalità Enhanced vMotion Compatibility (EVC) di VMware. Vedere Requisiti della CPU.

Per verificare la propria versione di VMware ESXi, consultare i seguenti articoli:

- Come determinare il numero di build di VMware ESX/ESXi e VMware vCenter Server

- Numeri di build e versioni di VMware ESXi/ESX

Requisiti per Microsoft Hyper-V

Se si utilizza Microsoft Hyper-V, i requisiti sono i seguenti:

- Hyper-V versione 6.0.6001.18016 (Windows Server 2016) o versione successiva

La modalità di compatibilità del processore non è supportata.

Per verificare la versione di Microsoft Hyper-V in uso, vedere Come identificare la versione di Hyper-V.

Requisiti minimi di sistema

I requisiti minimi di sistema sono gli stessi per tutte le piattaforme.

Su VMware, l’immagine OVA è preconfigurata per soddisfare i requisiti minimi per le integrazioni Sophos NDR e agente di raccolta log.

I requisiti sono i seguenti:

- 4 CPU

- 16 GB RAM

- 160 GB di spazio di archiviazione

L’appliance richiede anche microarchitetture CPU specifiche. Vedere i requisiti della CPU.

Se l’appliance gestisce un volume elevato di dati o se esegue più integrazioni, potrebbe essere necessario ridimensionare la VM. Vedere Dimensioni delle VM.

Requisiti della CPU

Il sistema che esegue la VM deve utilizzare una delle microarchitetture CPU indicate di seguito.

Se si utilizza Sophos NDR, occorre anche verificare che siano stati impostati i seguenti flag della CPU:

pdpe1gb: è necessario per la tecnologia di acquisizione dei pacchetti.avx2: è necessario per le funzioni di machine learning di Sophos.

Entrambi i flag sono disponibili nelle CPU Intel e AMD indicate di seguito.

CPU Intel

| Nome | Generazione | Nome in codice | Data |

|---|---|---|---|

| Skylake | 6 | Skylake | Q3 2015 |

| Skylake | 7 | Kaby Lake | Q3 2016 |

| Skylake | 8 | Coffee Lake | Q3 2017 |

| Skylake | 9 | Coffee Lake Refresh | Q4 2018 |

| Skylake | 9 | Cascade Lake | Q2 2019 |

| Skylake | 10 | Comet Lake | Q3 2019 |

| Palm Cove | 10 | Cannon Lake | Q2 2018 |

| Sunny Cove | 10 | Ice Lake | Q3 2019 |

| Cypress Cove | 11 | Rocket Lake | Q1 2021 |

| Golden Cove | 12 | Alder Lake | Q4 2021 |

| Raptor Cove | 13 | Raptor Lake | Q4 2022 |

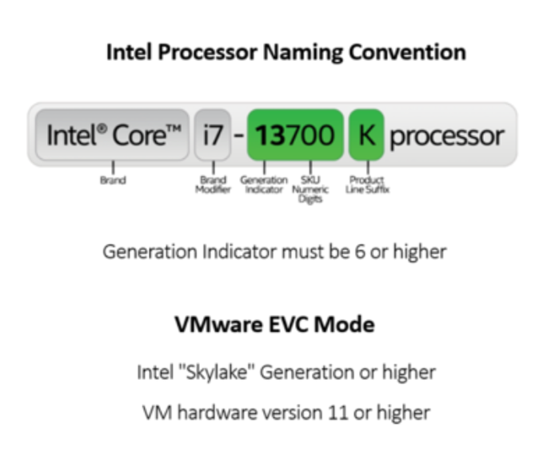

Per semplificare l’identificazione delle CPU, di seguito sono riportate le convenzioni di denominazione delle CPU Intel.

Modalità VMware EVC

Se l’appliance si trova su un host VMware ESXi che si esegue in un cluster EVC (Enhanced vMotion Compatibility), assicurarsi di aver selezionato:

- CPU di generazione Skylake o successiva

- Hardware VMware versione 11 o successiva

CPU AMD

| Nome | Generazione | Nome in codice | Data |

|---|---|---|---|

| Zen | 1 | Naples | Q2 2017 |

| Zen | 1 | Great Horned Owl | Q1 2018 |

| Zen 2 | 2 | Rome | Q3 2019 |

| Zen 3 | 3 | Milano | Q2 2021 |

| Zen 4 | 4 | Genoa | Q4 2022 |

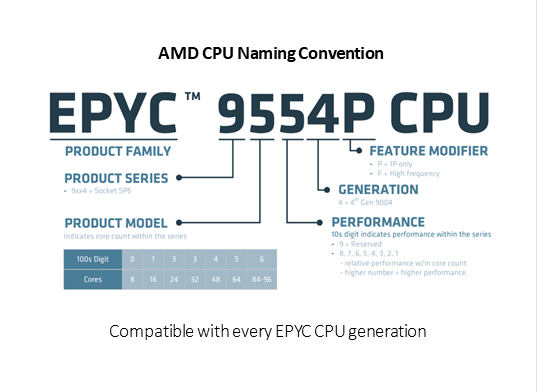

Per semplificare l’identificazione delle CPU, di seguito sono riportate le convenzioni di denominazione delle CPU AMD.

Dimensioni delle VM

Le linee guida per le dimensioni delle VM dipenderanno dalla presenza sulla VM di Sophos NDR, dell’agente di raccolta log o di entrambi.

Solo Sophos NDR

Potrebbe essere necessario configurare la VM in modo che l’appliance virtuale Sophos NDR offra i massimi livelli di performance con minore impatto sulla rete.

Ecco i nostri consigli, in base al traffico di rete.

-

Traffico medio

- Fino a 500 Mbps

- Fino a 70.000 pacchetti al secondo

- Fino a 1.200 flussi al secondo

La virtual machine può essere installata utilizzando le impostazioni predefinite. Non è richiesta alcuna modifica alle impostazioni della VM.

-

Traffico elevato

- Fino a 1 Gbps

- Fino a 300.000 pacchetti al secondo

- Fino a 4500 flussi al secondo

Occorre scegliere una VM con 8 vCPU.

Se le statistiche della propria rete superano i valori indicati per la configurazione Traffico elevato, distribuire più VM nella rete.

Le raccomandazioni di cui sopra si riferiscono solo a una VM che esegue Sophos NDR. Se si eseguono anche integrazioni di tipo agente di raccolta log in condizioni di carico pesante, potrebbe essere necessario aggiungere altre CPU virtuali. Vedere Sophos NDR e integrazioni di tipo agente di raccolta log.

Solo integrazioni agente di raccolta log

Generalmente, non occorre modificare le dimensioni di una VM, se si esegue un’integrazione con un singolo agente di raccolta log. Le impostazioni predefinite sono sufficienti.

Tuttavia, potrebbe essere necessario modificare le impostazioni o aggiungere altre VM in presenza di più integrazioni, oppure se gli agenti di raccolta log ricevono un volume elevato di eventi.

Memoria

Per ogni integrazione occorrono fino a 400 MB di memoria.

Si possono eseguire fino a quattro integrazioni su ciascun agente di raccolta log. Per impostazione predefinita, la memoria massima per l’agente di raccolta log è 2 GB.

Se si desidera eseguire un maggior numero di integrazioni, aumentare la memoria massima. Per farlo, modificare le impostazioni della porta SYSLOG nella console dell’appliance. Vedere Porta di rete SYSLOG.

Volume degli eventi

Ogni report può accettare un massimo di 8.000 eventi al secondo. Questo vale indipendentemente dal numero di integrazioni presenti sulla VM.

Se ci sono più integrazioni e si ritiene di aver superato questo limite, implementare un maggior numero di VM.

Se un’integrazione con un singolo agente di raccolta log supera il limite, utilizzare le impostazioni syslog sul dispositivo di origine per cercare di ridurre il numero di eventi.

Sophos NDR e integrazioni di tipo agente di raccolta log

Se sulla stessa VM sono presenti integrazioni Sophos NDR e agente di raccolta log, non esiste un’unica soluzione per la scelta delle dimensioni. Si consiglia di cominciare con le dimensioni necessarie per NDR e successivamente di valutare i requisiti dell’integrazione agente di raccolta log.

Di seguito elenchiamo alcuni fattori che possono influire sulle dimensioni:

- NDR può utilizzare tutte le risorse delle CPU e determinare la priorità assegnata ad altre integrazioni che le utilizzano. Se si hanno 4 CPU, NDR ne utilizzerà 2. Se si hanno 8 CPU, NDR ne utilizzerà 3.

- Anche quando NDR utilizza tutte le risorse di una CPU, altre integrazioni sono comunque in grado di utilizzarla e questo incide sulla quantità di traffico che NDR può gestire.

- Se si hanno 16 GB di memoria, all’integrazione agente di raccolta log non sarà consentito utilizzare più di 2 GB. Questo fa sì che NDR abbia abbastanza memoria a disposizione.

- Quando un’integrazione agente di raccolta log elabora il numero massimo di eventi, utilizza la stessa potenza di elaborazione di Sophos NDR, con un carico moderatamente elevato. Il presupposto è che la VM abbia le 4 CPU predefinite.

Esclusioni di porte e domini

Assicurarsi di autorizzare sul firewall le porte e i domini elencati di seguito. Questo permette all’appliance virtuale Sophos di avviarsi e di scaricare gli aggiornamenti.

I domini da autorizzare saranno diversi, a seconda che il firewall supporti o meno i caratteri jolly.

Cliccare sulla scheda applicabile, per informazioni dettagliate.

| Dominio | Porte | Protocolli |

|---|---|---|

| *.sophos.com | TCP/443, TCP/22 | HTTPS, SSH |

| *.amazonaws.com | TCP/443 | HTTPS |

| *.ubuntu.com | TCP/80, TCP/443, UDP/123 | HTTP, HTTPS, NTP |

| api.snapcraft.io | TCP/443 | HTTPS |

| auth.docker.io | TCP/443 | HTTPS |

| baltocdn.com | TCP/443 | HTTPS |

| production.cloudflare.docker.com | TCP/443 | HTTPS |

| raw.githubusercontent.com | TCP/443 | HTTPS |

| registry-1.docker.io | TCP/443 | HTTPS |

| sophossecops.jfrog.io | TCP/443 | HTTPS |

| Dominio | Porta | Protocollo |

|---|---|---|

| api.snapcraft.io | TCP/443 | HTTPS |

| archive.ubuntu.com | TCP/80 | HTTP |

| auth.docker.io | TCP/443 | HTTPS |

| baltocdn.com | TCP/443 | HTTPS |

| central.sophos.com | TCP/443 | HTTPS |

| changelogs.ubuntu.com | TCP/443 | HTTPS |

| entropy.ubuntu.com | TCP/443 | HTTPS |

| jfrog-prod-use1-shared-virginia-main.s3.amazonaws.com | TCP/443 | HTTPS |

| ndr.apu.sophos.com | TCP/22 | SSH |

| nta-proxy.cloudstation.eu-central-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.eu-west-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.us-east-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.us-west-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.ca-central-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.ap-northeast-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.ap-southeast-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.ap-south-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.sa-east-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation-eu-central-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation-eu-west-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation-us-east-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation-us-west-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.ca-central-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.ap-northeast-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.ap-southeast-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.ap-south-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.sa-east-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| ntp.ubuntu.com | UDP/123 | NTP |

| production.cloudflare.docker.com | TCP/443 | HTTPS |

| raw.githubusercontent.com | TCP/443 | HTTPS |

| registry-1.docker.io | TCP/443 | HTTPS |

| s3-r-w.eu-west-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.eu-central-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.us-east-2.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.us-west-2.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.ca-central-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.ap-southeast-2.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.ap-northeast-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.ap-south-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.sa-east-1.amazonaws.com | TCP/443 | HTTPS |

| sdu-feedback.sophos.com | TCP/443 | HTTPS |

| security.ubuntu.com | TCP/80 | HTTP |

| sophossecops.jfrog.io | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-eu-west-1-prod-bucket.s3.eu-west-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-eu-central-1-prod-bucket.s3.eu-central-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-us-east-2-prod-bucket.s3.us-east-2.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-us-west-2-prod-bucket.s3.us-west-2.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-ca-central-1-prod-bucket.s3.ca-central-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-ap-southeast-2-prod-bucket.s3.ap-southeast-2.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-ap-northeast-1-prod-bucket.s3.ap-northeast-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-ap-south-1-prod-bucket.s3.ap-south-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-sa-east-1-prod-bucket.s3.sa-east-1.amazonaws.com | TCP/443 | HTTPS |