Detecciones

Las detecciones muestran la actividad que es posible que deba investigar.

Las detecciones identifican actividad en los dispositivos que es inusual o sospechosa pero que no se ha bloqueado. Son diferentes de los eventos en los que detectamos y bloqueamos actividades que ya sabemos que son malintencionadas.

Generamos detecciones que se basan en los datos que los dispositivos cargan en Sophos Data Lake. Contrastamos estos datos con las reglas de clasificación de amenazas. Cuando hay una coincidencia, se muestra una detección.

Esta página le indica cómo utilizar las detecciones para buscar posibles amenazas.

Nota

Casos puede agrupar automáticamente las detecciones relacionadas para un análisis más avanzado. Consulte Casos.

Configurar detecciones

Si aún no dispone de detecciones, debe permitir que los dispositivos carguen datos en Sophos Data Lake para que podamos utilizarlos.

Puede cargar datos de productos de Sophos y de terceros.

Para cargar datos de productos de Sophos, consulte Cargas en Data Lake. Para cargar datos de productos de terceros, consulte Integraciones.

Ver sus detecciones

Para ver sus detecciones, vaya a Centro de análisis de amenazas > Detecciones.

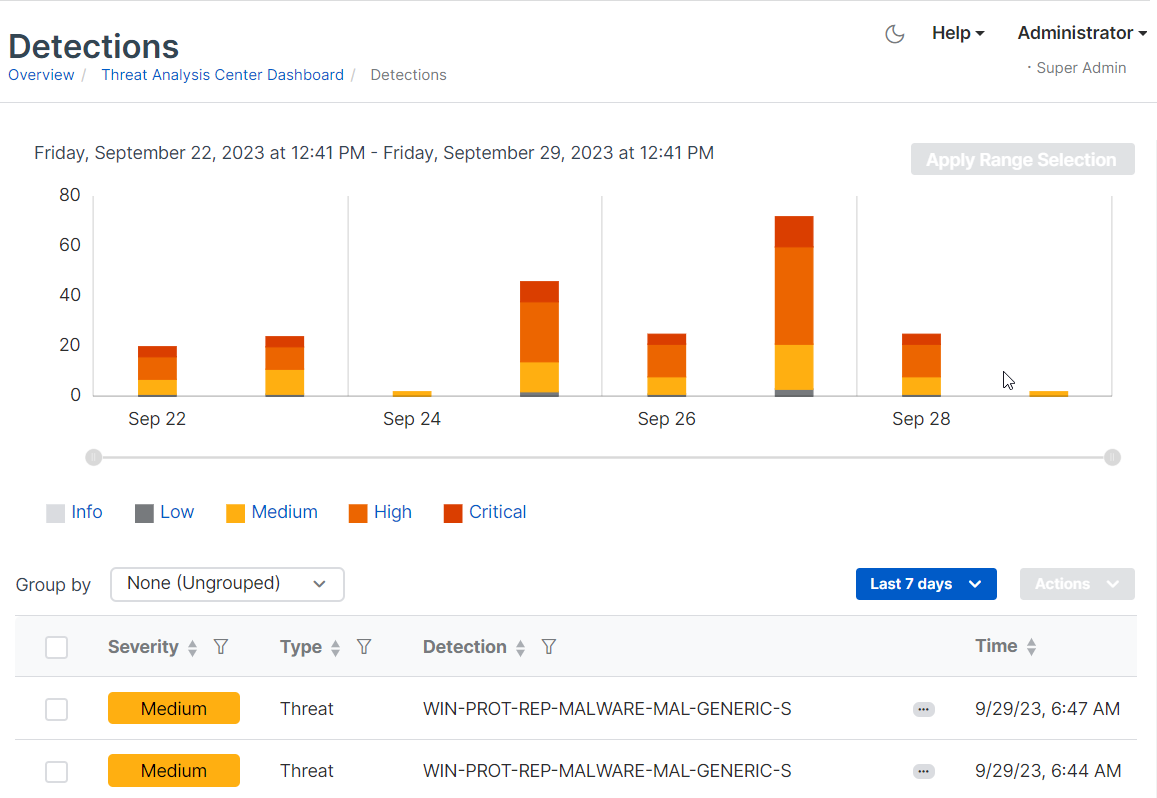

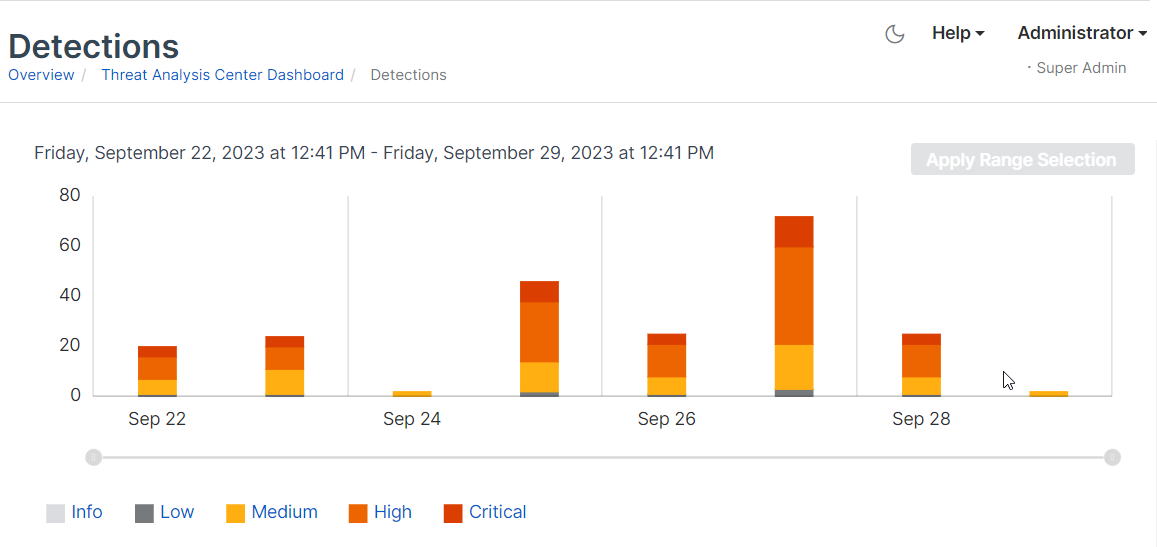

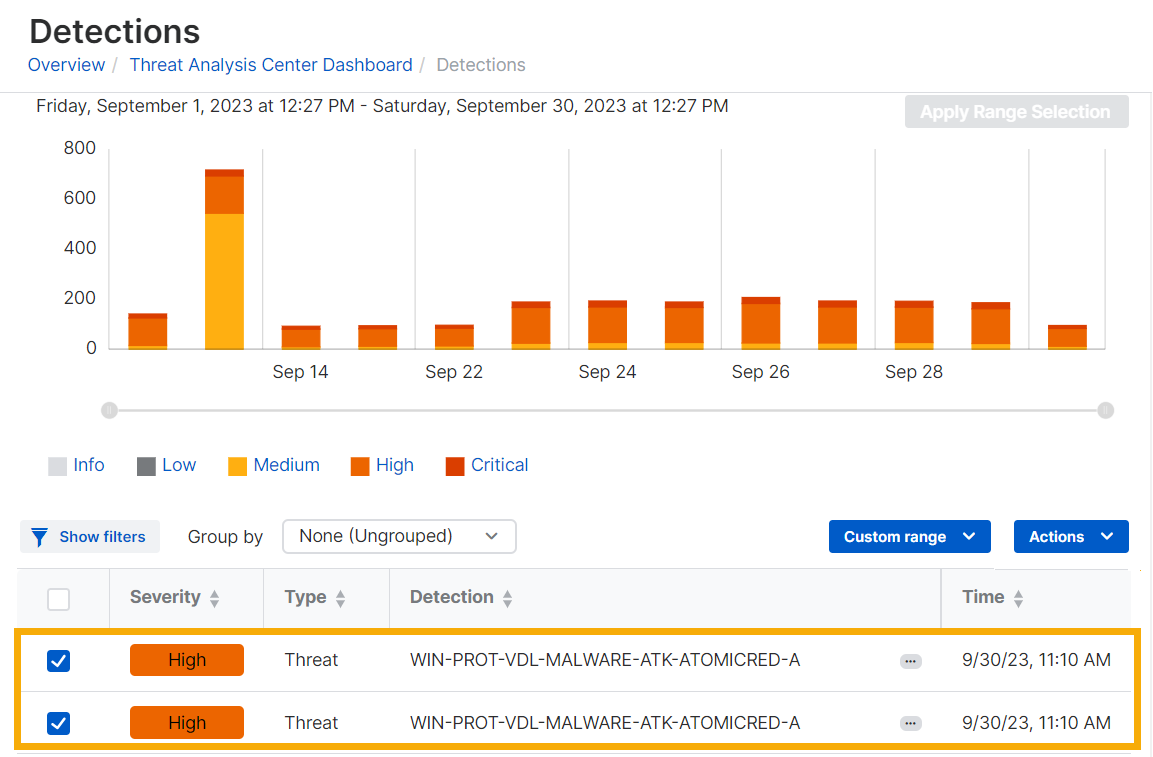

La página Detecciones muestra los datos de las detecciones como un gráfico de barras y como una lista.

Ver un resumen

El gráfico de barras muestra un resumen de las detecciones recientes durante un periodo de tiempo determinado. Por defecto, mostramos las detecciones de las últimas 24 horas.

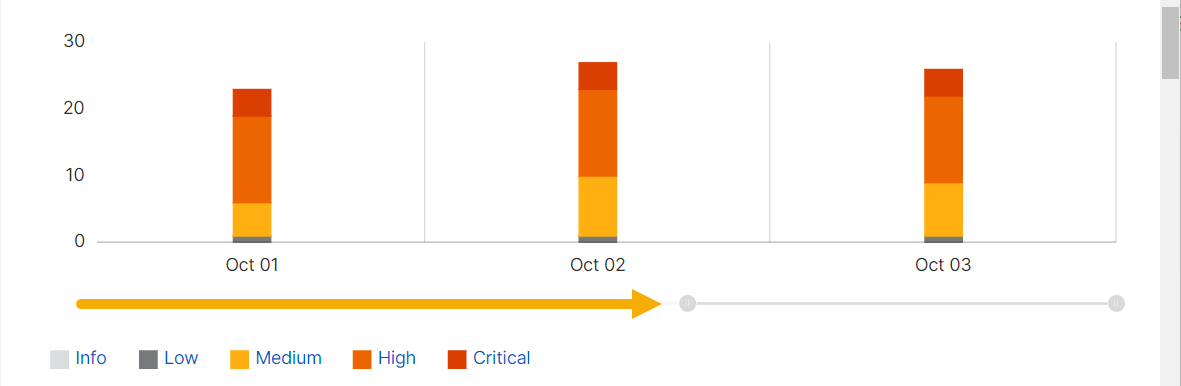

Utilizar el control deslizante de intervalo de tiempo

Puede utilizar el control deslizante para ampliar o reducir un intervalo de tiempo. Basta con pulsar un extremo del control deslizante y arrastrarlo.

También puede establecer un intervalo de tiempo diferente o un intervalo personalizado utilizando el menú situado encima de la lista de detecciones.

Pasar el cursor por encima para ver las estadísticas

También puede obtener un desglose de las cifras de detección. Vaya a una barra del gráfico, coloque el cursor sobre una barra (por ejemplo, gravedad alta) y pase el ratón por encima para ver el número de detecciones con esa gravedad.

Nota

También puede hacer clic en una barra del gráfico para mostrar solo las detecciones de esa gravedad en la lista de detecciones.

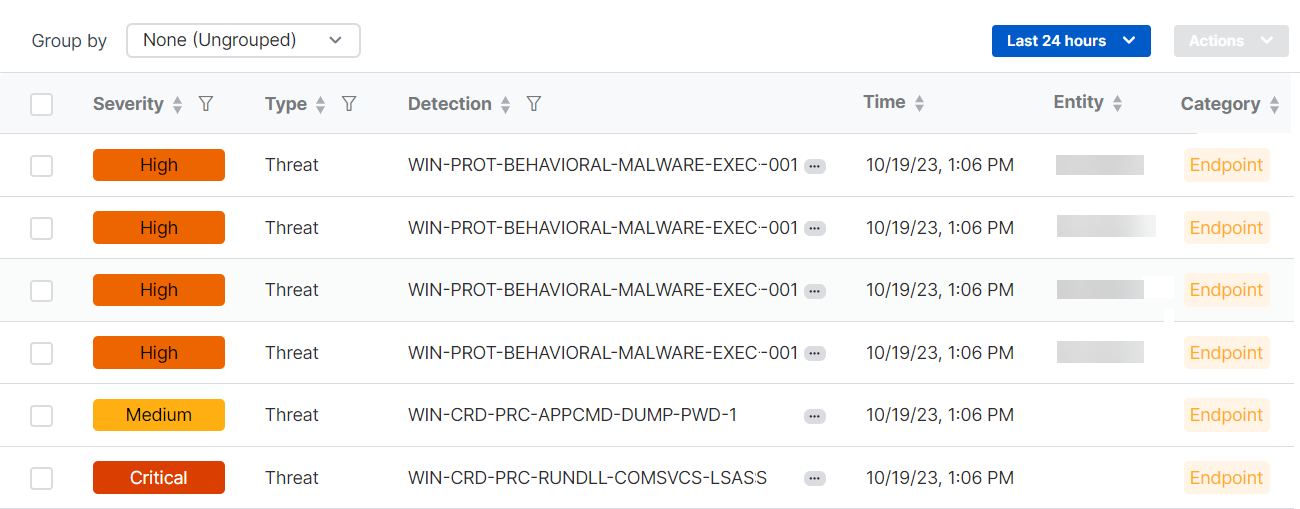

Ver la lista de detecciones

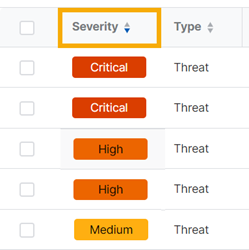

La lista de detecciones muestra todas las detecciones junto con los siguientes detalles:

- Gravedad. El nivel de riesgo que representa la detección.

- Tipo. El tipo de detección. Actualmente, los tipos mostrados son "Amenaza" o "Vulnerabilidad".

- Detección. Nombre de la detección.

- Hora. Hora de la detección.

- Entidad. El dispositivo. Más adelante, también utilizaremos esta columna para mostrar la dirección IP o el usuario.

- Categoría. El tipo de fuente de datos. Endpoint, Network, Firewall, Email, Cloud o proveedor de identidad.

- Fuente. La fuente de la detección. La fuente puede ser Sophos o un software de terceros.

- MITRE ATT&CK. La táctica y técnica de MITRE ATT&CK correspondiente.

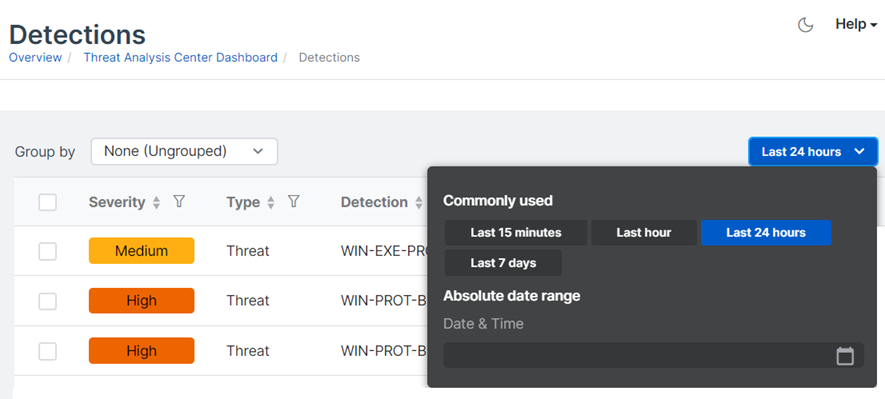

Cambiar el intervalo de tiempo

Puede cambiar el intervalo de tiempo de las detecciones que aparecen en la lista de detecciones y en el gráfico de barras.

En el menú desplegable situado encima de la lista, seleccione uno de los intervalos de tiempo De uso habitual o haga clic en Intervalo de fechas absoluto y establezca un intervalo personalizado.

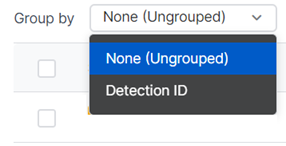

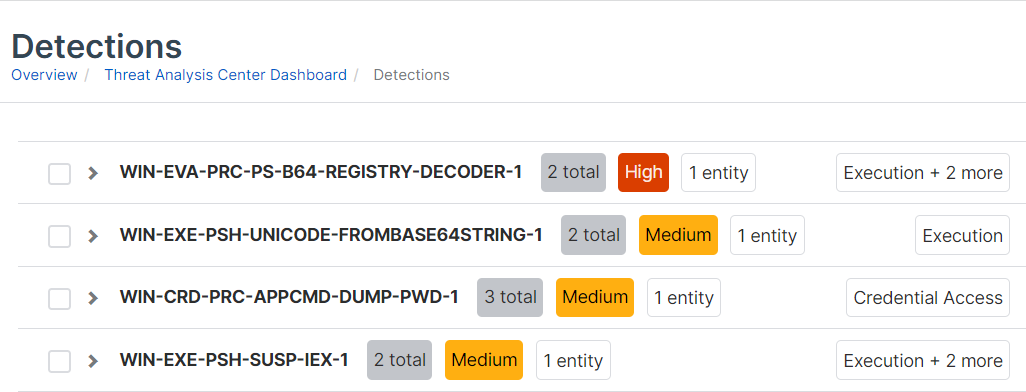

Agrupar detecciones

Puede agrupar las detecciones en función de la regla con la que hayan coincidido.

-

En el menú desplegable Agrupar por, seleccione ID de detección.

-

Las detecciones de los mismos eventos se agrupan y se muestran en una sola fila de la lista.

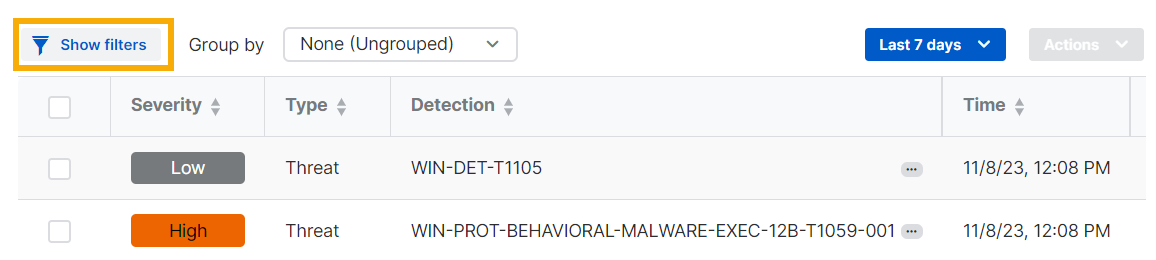

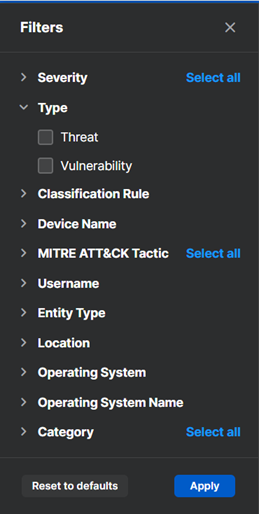

Filtrar detecciones

Puede filtrar las detecciones por su gravedad, el tipo de amenaza, la táctica MITRE ATT&CK utilizada y otras características.

-

En la lista Detecciones, haga clic en Mostrar filtros.

-

Haga clic en una categoría de filtro para mostrar las características que puede utilizar como filtros. Por ejemplo, haga clic en Tipo y seleccione Amenaza o Vulnerabilidad.

-

Haga clic en más categorías y seleccione los filtros que desee.

- Haga clic en Aplicar.

Para algunas categorías, como nombre de usuario o nombre de dispositivo, usted introduce sus propios términos para utilizarlos en el filtrado.

Para las categorías con muchas características que puede seleccionar, como Táctica de MITRE ATT&CK, puede hacer clic en Seleccionar todo.

Para borrar todos los filtros, haga clic en Restablecer valores predeterminados.

Puede aplicar filtros tanto a las detecciones agrupadas como a las no agrupadas.

Ordenar detecciones

Puede ordenar la lista de detecciones.

Haga clic en las flechas de ordenación situadas junto al encabezado de una columna para ordenar la lista por orden alfabético, numérico o de fecha, ascendente o descendente, o por prioridad para la columna Gravedad.

Puede ordenar tanto las detecciones agrupadas como las no agrupadas.

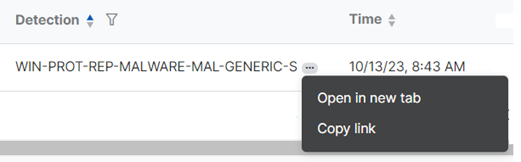

Abrir y compartir detecciones

-

Haga clic en los tres puntos situados junto al nombre de la detección en la tabla

.

. -

Haga clic en Abrir en pestaña nueva para abrir los detalles de la detección o en Copiar enlace si desea compartir los detalles con sus compañeros de trabajo.

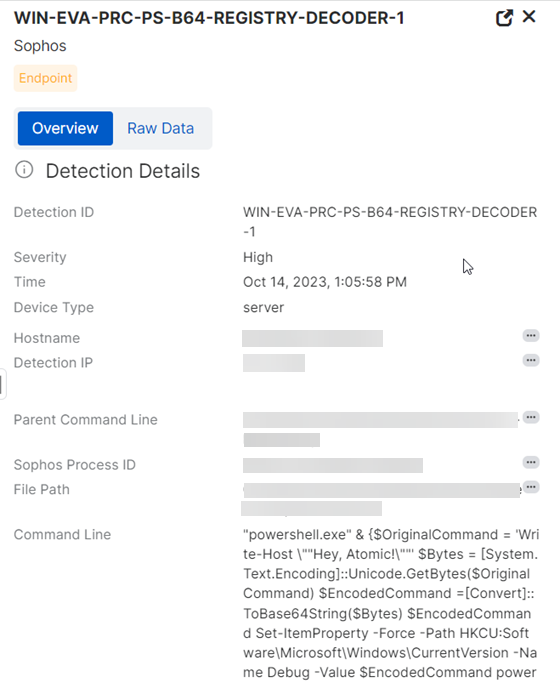

Ver los detalles de una detección

Para ver todos los detalles de una detección, como el dispositivo, los usuarios y los procesos implicados, haga clic en cualquier lugar de su fila en la tabla.

Un nuevo panel se desliza a la derecha de la pantalla.

Este panel de detalles le permite revisar rápidamente las detecciones, abrir varias detecciones en pestañas nuevas, usar consultas axiales, obtener detalles de MITRE ATT&CK y buscar detecciones similares.

Si desea ver los datos completos en los que se basan los detalles, haga clic en la pestaña Datos sin procesar.

Revisar rápidamente las detecciones

No es necesario cambiar de una vista a otra para revisar los detalles de varias detecciones.

Haga clic en una detección de la tabla principal para abrir el panel deslizante. A continuación, haga clic en otra detección de la tabla. Los detalles del panel deslizante cambian automáticamente para mostrar los detalles de esa detección.

Abrir varias detecciones

Puede abrir varias detecciones en pestañas nuevas para tenerlas abiertas y compararlas fácilmente.

En el panel deslizante con detalles de la detección, pulse el botón Expandir para abrir los detalles de la detección en una pestaña nueva.

![]()

Usar consultas axiales, enriquecimientos y acciones

Puede obtener más información acerca de las detecciones usando consultas axiales.

Una consulta axial le permite seleccionar un fragmento de datos significativo de una detección y utilizarlo como base para seguir investigando.

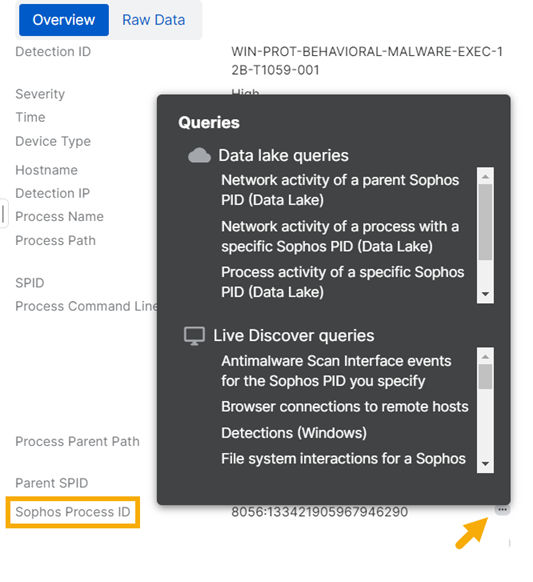

En el panel deslizante con detalles de la detección, verá tres puntos junto a algunos elementos. ![]()

Haga clic en el icono para ver las acciones disponibles. Estas dependen del tipo de datos.

- Consultas. Puede ejecutar una consulta basada en los datos seleccionados. Las consultas de Live Discover analizan los datos de sus dispositivos (cuando están conectados). Las consultas de Data Lake buscan en los datos que los dispositivos cargan en Sophos Data Lake.

- Enriquecimientos. Estos abren varias fuentes de información sobre amenazas (como VirusTotal) para ayudarle a investigar una posible amenaza. También pueden abrir informes de SophosLabs Intelix si están disponibles. Consulte Informes Intelix.

- Acciones. Estas ofrecen otras tareas de detección o remediación. Por ejemplo, puede escanear un dispositivo o iniciar Sophos Live Response para acceder a un dispositivo e investigarlo.

En el ejemplo mostrado, al hacer clic en el icono junto al ID de proceso de Sophos, puede ejecutar consultas basadas en ese ID.

Obtener los detalles de MITRE ATT&CK

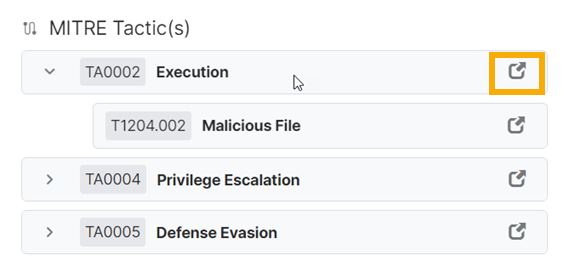

Para muchas detecciones, el panel de detalles de la detección muestra la táctica de MITRE ATT&CK.

Haga clic en la flecha desplegable situada junto a la táctica para ver la técnica.

Haga clic en el enlace situado junto a cualquier táctica o técnica, por ejemplo TA0002 Execution en la captura de pantalla de abajo, para ir a sus detalles en el sitio web de MITRE.

Encontrar detecciones similares

En el panel deslizante con detalles de la detección, haga clic en Detecciones similares. Las detecciones similares se muestran en la tabla principal.

Añadir detecciones a un caso

Los casos agrupan los eventos sospechosos notificados en Detecciones y le ayudan a realizar el trabajo forense en ellos. Consulte Casos.

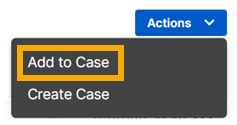

En la página Detecciones, puede añadir una detección a un caso existente o crear un caso nuevo.

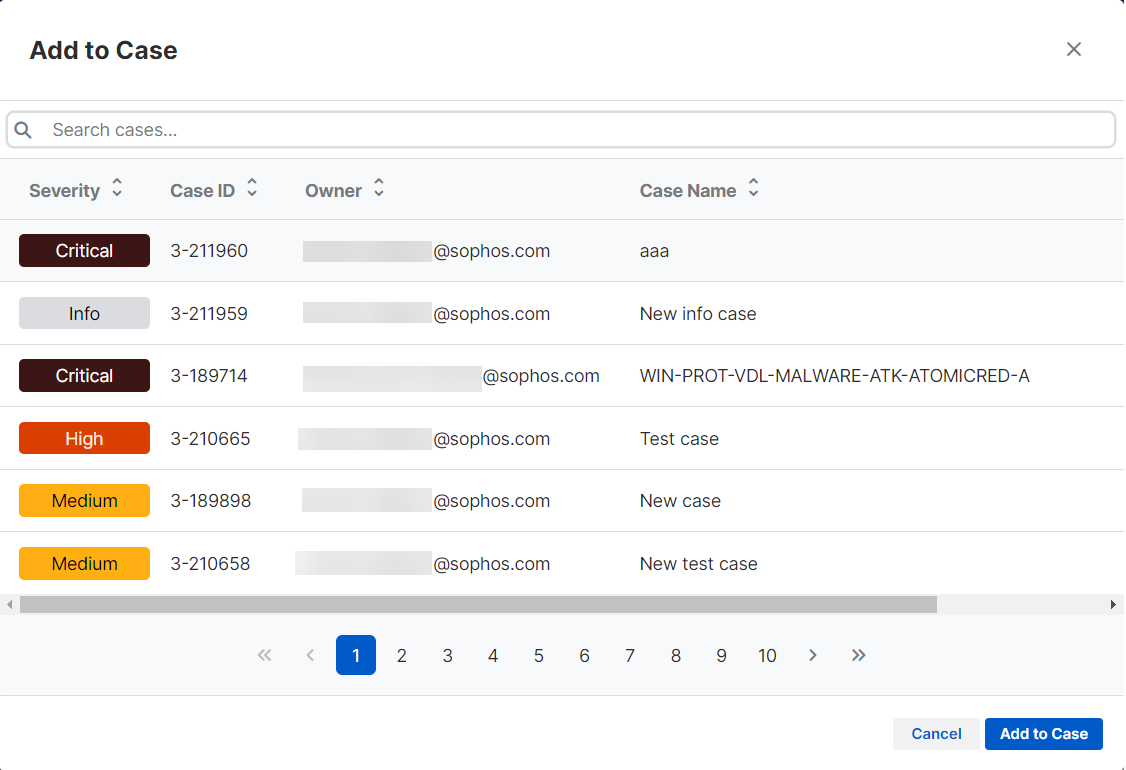

Añadir al caso

-

En la lista Detecciones, seleccione las detecciones que desea añadir.

-

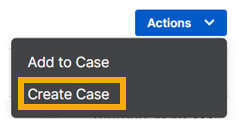

Haga clic en Acciones > Añadir al caso.

-

Haga clic en un caso y haga clic en Añadir al caso.

El nombre del caso aparece en la columna Casos de esa detección y en la parte inferior de su panel de detalles.

La detección se incluye en los detalles del caso en la página Casos.

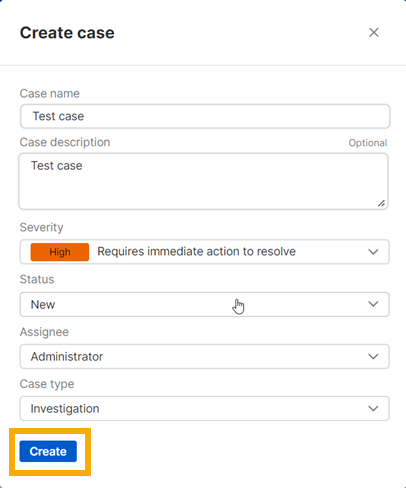

Crear un caso

Para crear un nuevo caso y añadirle detecciones, haga lo siguiente:

-

En la lista Detecciones, seleccione las detecciones que desea investigar.

-

Haga clic en Acciones > Crear caso.

-

En Crear caso, haga lo siguiente:

- Introduzca el nombre y la descripción del caso.

- Seleccione la Gravedad.

- Seleccione el Estado (Nuevo o Bajo investigación).

- Seleccione un Asignatario. Es el administrador que investigará el caso.

- Haga clic en Crear.

Se añade un caso a la página Casos.

El nombre del caso también aparece en la columna Casos de esa detección y en la parte inferior de su panel de detalles.

Buscar posibles amenazas

Puede utilizar las detecciones para examinar dispositivos, procesos, usuarios y eventos en busca de signos de amenazas potenciales que otras funciones de Sophos no hayan bloqueado. Por ejemplo:

- Comandos inusuales que indican intentos de inspeccionar sus sistemas y permanecer en ellos, evitar la seguridad o robar credenciales.

- Alertas de malware de Sophos, como eventos de prevención de código shell dinámico, que indican que un atacante podría haber penetrado en un dispositivo.

- Detecciones en tiempo de ejecución de Linux, como escapes de contenedor, que indican que un atacante está aumentando los privilegios desde el acceso al contenedor para pasar al host del contenedor.

La mayoría de las detecciones están vinculadas a la plataforma MITRE ATT&CK, donde puede encontrar más información sobre la táctica y la técnica específicas. Consulte https://attack.mitre.org/.

También puede buscar indicios de una amenaza sospechosa o conocida que Sophos haya encontrado en otra parte, o software obsoleto o navegadores no seguros.

Obtener ayuda

El soporte de Sophos no puede ayudarle a investigar las detecciones.

Si adquiere el servicio Managed Detection and Response (MDR), nuestros analistas supervisan su entorno en busca de actividades maliciosas y se ponen en contacto con usted o responden en su nombre 24/7. Consulte Managed Detection and Response.

Nota

Si cree que su seguridad se ha visto vulnerada y necesita ayuda inmediata, póngase en contacto con nuestro equipo de respuesta rápida. Este es un servicio de pago. Consulte Sophos Rapid Response.