案例、威脅捕獵和其他重要術語

我們的主要目標是識別並調查您環境中潛在的惡意活動。我們透過兩種方法執行此一操作:1) 調查 MDR 偵測結果,以及 2) 由分析人員引導的威脅捕獵。

如果 MDR 營運團隊認為偵測結果或活動需要進一步評估,則會建立一個案例,然後由我們的操作人員進行全面調查(下面詳細說明了這個過程)。

注意

只有需要客戶參與或採取措施的情況,才會透過電子郵件或電話回報。

以下是其中一些術語的定義:

- 偵測:技術產生的活動指標,根據其潛在威脅加以加權和分類。在大多數情況下,這些資料點純粹只是提供資訊,不會以此建立案例。偵測通常包括命令執行、打開網路通訊端、驗證事件和執行中應用程式等項目。

- 安全威脅在客戶網路中觀察到的已確認攻擊 (IoA) 或入侵 (IoC) 指標。

- 案例:無論是偵測導向還是手動建立的案例,都會進行調查,以判斷偵測是否為真正的威脅,以及是否發生惡意活動

- 呈報:需要客戶參與或採取 MDR 營運團隊無法獨自執行之行動的案例

- 事件:已確認需要立即回應的惡意活動

案例嚴重性分類矩陣

| 嚴重性 | 定義 |

|---|---|

| 嚴重 | 已確認的系統入侵或未經授權的系統存取,對客戶/MSP 資產構成迫在眉睫的威脅,其中包括互動式攻擊者、資料加密或破壞以及外洩。 |

| 高度 | 表明存在有針對性攻擊的偵測,此類攻擊可能會導致已確認的系統入侵或未經授權的系統存取,從而對客戶/MSP 資產構成嚴重威脅。 |

| 中度 | 可能本身未被視為惡意且不知道是目標的偵測。 |

| 低 | 不表明安全狀況不佳、惡意活動或已確認的系統入侵或未授權系統存取的偵測。 |

| 資訊 | 初始安全狀況檢查的特殊嚴重性。 |

調查架構

當我們說「分析人員調查」時,具體來說是什麼意思?

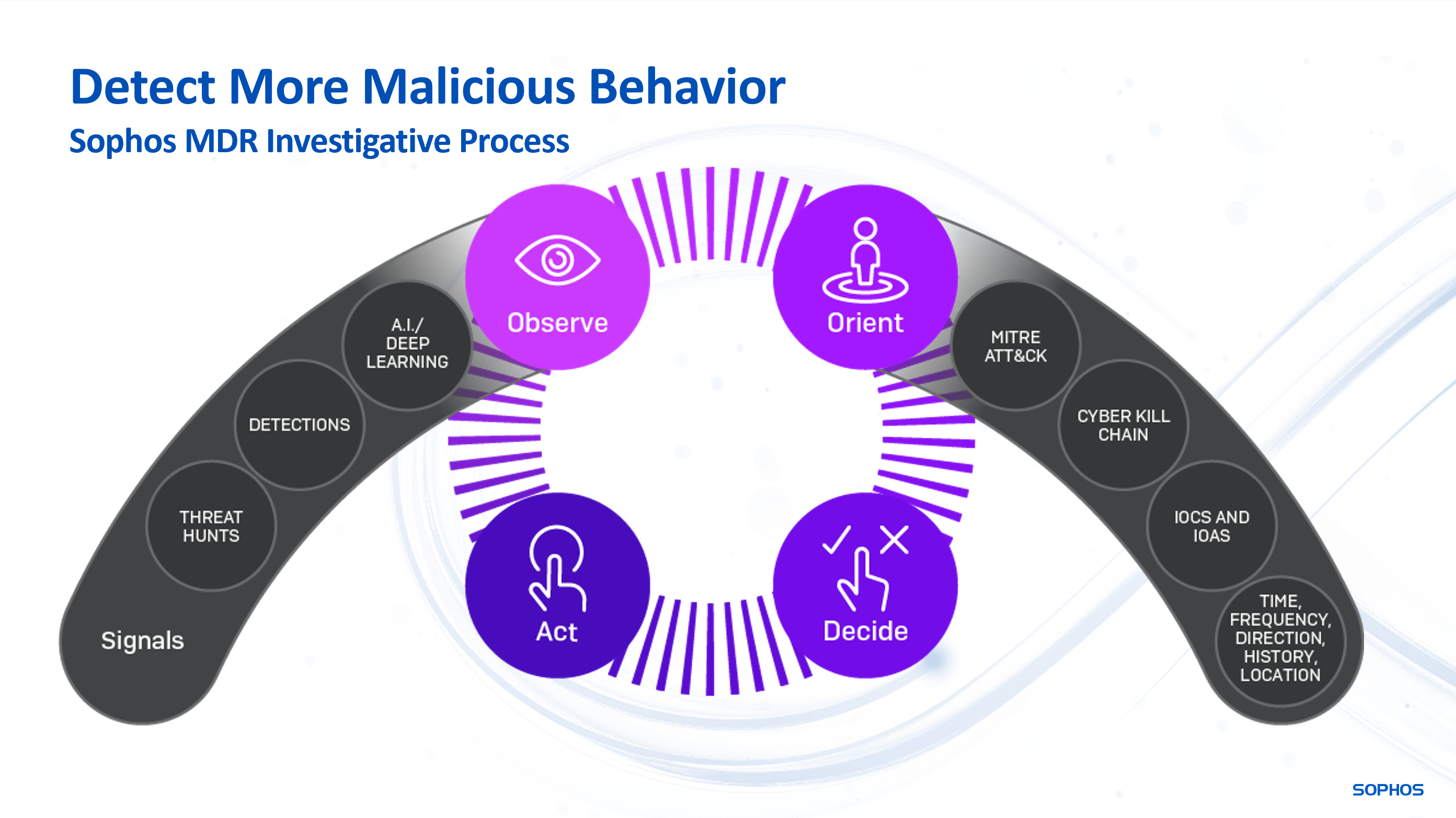

我們的調查架構可在調查案例時提供結構引導分析人員。該架構使我們的 MDR Ops 團隊能夠建立攻擊記述,以協助他們確定客戶環境中是否存在惡意活動 (提供最大的資料覆蓋範圍和資料品質)。這個程序遵循 OODA 循環的反覆性 (觀察、調整、決定、行動)。

- 在觀察階段,分析人員會選取關鍵資料點,以幫助建立活動的邏輯說明,其中每個選定的資料點都有可能表明惡意活動。

- 在定向階段,分析人員透過將資料點套用在 MITER ATT&CK 矩陣、網路獵殺鏈並利用自身的業界知識來驗證觀察結果。如果可觀察變量被驗證為指標的數量夠多,則該活動將建立一個攻擊記述。

- 在決策階段,分析人員將重複資料點,並確定其是否認為該活動是惡意的。

- 在行動階段,分析人員將根據調查結果採取必要行動。如果分析人員在「決定」階段沒有獲得足夠的資訊來回答問題,則將啟動一個新的 OODA 循環,並使用先前收集的指標作為調查的新基礎。

威脅搜捕

威脅搜捕是安全性方面經常使用的術語之一,但許多人並不瞭解它的真正意義(在這一點上,不敢去問)。因此,讓我們從定義開始。

-

威脅搜捕

人為引導的因果關係和相鄰事件 (弱訊號) 調查,以發現現有工具無法偵測或阻止的新攻擊指標 (IoA) 和入侵指標 (IoC)。

換句話說,威脅搜捕是指分析人員手動調查工具未發出警示、只有人類才能發現警示的活動。雖然威脅搜捕通常以絕對的術語來描述,但進行威脅搜捕有不同的方法。

自動化威脅搜捕使用自動化和/或機器學習來發現可能需要人力分析進一步調查的潛在惡意活動。雖然這是許多服務提供商宣稱他們進行「託管式威脅搜捕」時的說法,但這是由 Sophos MDR 平台以程式設計的方式處理的。

Sophos 威脅搜捕包括手動(人為主導)識別和調查事件和活動(線索),它們不會產生警示,但可能代表著新的攻擊者行為。

我們還會將威脅情報、資料科學和對攻擊者行為的瞭解,與客戶環境的已知資訊(例如公司資料、高價值資產、高風險使用者等)結合起來,以預測新的攻擊者行為並驗證偵測和回應的能力。

請記住,進行威脅捕獵時需要大量的批判性和創造性思維。人們傾向於將它(或一般而言的網路安全)視為純粹的分析學科。但在現實中,安全營運既是藝術也是科學。