MITRE ATT&CK

什麼是 MITRE ATT&CK?

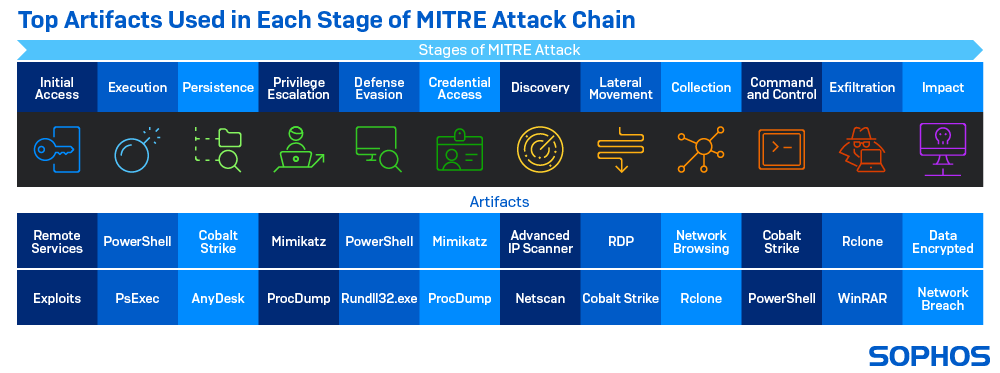

MITRE ATT&CK 是一個觀察在真實環境中攻擊者發動網路攻擊時使用的策略和技術的全球知識庫。它們會按照從最初系統存取到資料竊取或機器控制的攻擊階段排列,以矩陣的形式呈現。

ATT&CK 代表攻擊者的策略、技術和知識。策略是採用某種攻擊技術的原因。技術代表攻擊者ˋ如何透過執行動作來實現策略目標。已知知識是攻擊者對策略和技術的記錄。

框架定義

- 初步存取:攻擊者試圖透過有針對性的魚叉式網路釣魚和利用面向公共的 Web 伺服器上的弱點進入您的網路

- 执行:攻擊者試圖在本機或遠端系統上執行惡意程式碼,以實現更廣泛的目標,如探索網路或竊取資料

- 持續性:攻擊者試圖在重啟、變更認證和其他可能切斷他們存取的中斷中保持立足點

- 權限提升:攻擊者試圖利用系統弱點、錯誤設定和弱點,取得系統或網路的更高層級權限

- 防禦躲避:攻擊者試圖透過解除安裝/停用安全軟體或混淆/加密資料和指令碼來避免被偵測到

- 存取憑證:攻擊者試圖竊取帳戶名稱和密碼以取得系統存取權限,這使他們更難以被偵測到

- 探索:攻擊者試圖透過取得有關系統和內部網路的知識來了解您的環境

- 橫向運動:攻擊者試圖在您的環境中移動,以找到他們的目標,然後取得對它的存取權

- 收集:攻擊者正在嘗試收集對其目的有幫助的資料

- 指令與控制:攻擊者會試圖與受感染的系統進行通訊以控制它們

- 外洩:攻擊者試圖從您的網路中竊取資料,通常將資料封裝以避免在移除時被偵測到

- 影響:攻擊者試圖操縱、中斷或破壞您的系統和資料,從而透過操縱業務和作業流程來破壞可用性或完整性

有關 MITRE ATT&CK 框架的更多資訊,請造訪 https://attack.mitre.org/。

正在連接警示資料和 MITRE ATT&CK

在裝置(無論是端點還是伺服器)上啟用 Sophos MDR 後或新增整合後,就會在 MDR 平台上連續收集和分析該裝置的資料。透過分析資料並與 MITRE 框架保持一致,MDR 營運團隊採用了一種標準化方法將資料分類為技術和策略,並可以更輕鬆地總結出攻擊者如何利用用戶端應用程式中的軟體弱點。

防火牆根據組織以前建立的安全原則來監控傳入和傳出的網路流量。

偵測範例

- Apache Log4j 記錄遠端程式碼執行嘗試

- MALWARE-CNC Win.Trojan.Mirage 輸出連線

- ELECTRICFISH 命令與控制流量偵測

- Nette 程式碼注入弱點

威脅搜捕發現範例

- 過度拒絕 - 惡意通訊嘗試並發現設定錯誤的裝置

- 惡意軟體指標 - 主機指標返回命令與控制 (C2) 伺服器

- 內部 ICMP 掃描 - 惡意行為者嘗試掃描和對應目標的網路環境

使用防火牆資料可發現的 3 種 MITRE 策略

- C2 - 攻擊者試圖與受感染的系統進行通訊以控制它們

- 初始存取 - 攻擊者試圖進入您的網路

- 認證存取 - 攻擊者試圖竊取帳戶名稱和密碼

公用雲端安全工具可為 AWS、Microsoft Azure、Google Cloud 和 Kubernetes 等雲端服務提供安全性和合規性。

偵測範例

- 影響:EC2/BitcoinDomainRequest.Reputation

- 後門程式:EC2/C2 活動

- 發現:S3/MaliciousIPCaller

- 偵測到應用程式服務資源的懸置 DNS 記錄

威脅搜捕發現範例

- 雲端環境強化 - 識別需要更新的資產,需要關閉和/或強制執行 MFA 的連接埠

- 搜捕惡意或異常行為 - 識別權限變更,或使用者之前在正常工作時間以外從未執行的動作,以及暴露於網際網路的管理連接埠(例如 RDP/SSH)

使用雲端資料可發現的 3 種 MITRE 策略

- 持續性 - 攻擊者試圖保持立足點

- 權限提升 - 攻擊者試圖取得更高等級的權限

- 認證存取 - 攻擊者試圖竊取帳戶名稱和密碼

電子郵件安全性工具提供威脅保護,防範網路釣魚、惡意 URL、DLP 和附件掃描。

偵測範例

- 在 SharePoint 和 OneDrive 中偵測到的惡意軟體活動

- Exchange 管理權限提升

- 使用者存取 ZAP 隔離電子郵件中的連結

- 不安全的電子郵件附件

威脅搜捕發現範例

- 最終使用者點按了可疑連結

- 留下了網路釣魚偽影

- 打開電子郵件附件後,端點封鎖了可執行檔

- 意外電子郵件地址新增至轉寄設定

使用電子郵件資料可發現的 3 種 MITRE 策略

- 初始存取 - 攻擊者試圖進入您的網路

- 影響 - 攻擊者試圖取得更高等級的權限

- 執行 - 攻擊者試圖執行惡意程式碼

身分識別存取權管理 (IAM) 工具可管理數位身分識別以及使用者對組織內資料、系統和資源的存取。

偵測範例

- 失敗的登入

- 權限提升 - 首次使用權限

- 網域原則變更

- 第一次在主機上進行遠端存取

威脅搜捕發現範例

- 登入流中的錯誤率 - 使用者名稱或密碼不正確的錯誤次數激增,這可能表示存在認證填充

- 攻擊保護事件的速率 - 攻擊保護事件(如被破壞的密碼偵測或暴力攻擊多個帳戶)的流量異常高

使用身分識別資料可發現的 3 種 MITRE 策略

- 認證存取 - 攻擊者試圖竊取帳戶名稱和密碼

- 防禦逃避 - 攻擊者試圖避免被偵測

- 權限提升 - 攻擊者試圖取得更高等級的權限

網路安全性工具通常採用資料分析與機器學習的組合,以偵測網路流量中的異常狀況,保護企業網路免受威脅。

偵測範例

- 後門程式:Mirai.Botnet

- CVE-2014-6278 - SHELLSHOCK HTTP 攻擊

- 刪除了 SaaS 資源

- 執行命令或使用 API 獲取系統資訊

威脅搜捕發現範例

- 關聯網路資料 - 使用進程資訊來偵測資料暫存活動,例如封存檔案

- 趨勢活動 - 偵測零時差弱點攻擊活動,例如 log4j

- 發現暗實體/未受管裝置 - 尋找沒有 EDR 保護的裝置

- 網域產生算法偵測 - 識別與 DGA 伺服器通訊的源

使用網路資料可發現的 3 種 MITRE 策略

- C2 - 攻擊者試圖與受感染的系統進行通訊以控制它們

- 發現 - 攻擊者試圖瞭解您的環境

- 外流 - 攻擊者試圖竊取資料