Casos, caça a ameaças e outros termos importantes

Nosso objetivo principal é identificar e investigar possíveis atividades mal-intencionadas em seu ambiente. Fazemos isso usando dois métodos: 1) Investigação de detecções MDR e 2) caça a ameaças conduzida por analista.

Se a equipe MDR Ops concluir que a detecção ou atividade exige uma avaliação mais aprofundada, é aberto um caso e seus operadores realizam uma investigação completa (mais detalhes abaixo).

Nota

Apenas os casos que exijam interação com o cliente serão escalados por e-mail ou telefone.

Veja aqui as definições de alguns desses termos:

- Detecções: Indicadores de atividade gerados por tecnologia que são ponderados e classificados com base em seu potencial de ameaça. Na maioria dos casos, esses pontos de dados são meramente informativos, não resultando na criação de um caso. Geralmente, as detecções incluem itens como execuções de comandos, soquetes de rede abertos, eventos de autenticação e aplicativos em execução.

- Ameaças: indicadores confirmados de um ataque (IoA) ou comprometimento (IoC) observado na rede de um cliente.

- Casos: Independentemente de serem gerados por detecção ou criados manualmente, os casos são investigados para determinar se uma detecção é uma ameaça verdadeira e se uma atividade mal-intencionada está ocorrendo

- Escalonamentos: Casos que exigem interação com o cliente e que não podem ser executados pela equipe MDR Ops sozinha

- Incidentes: Atividades mal-intencionadas confirmadas e que exigem uma resposta imediata

Matriz de classificação de severidade do caso

| Severidade | Definição |

|---|---|

| Crítico | Um comprometimento confirmado ou acesso não autorizado dos sistemas que representa uma ameaça iminente aos ativos do Cliente/MSP, que inclui invasores interativos, criptografia ou destruição de dados e exfiltração. |

| Alto | Detecções que indicam um ataque direcionado com potencial para causar um comprometimento confirmado ou acesso não autorizado de sistemas que representará uma ameaça eminente aos ativos do Cliente/MSP. |

| Médio | Detecções que não ser consideradas maliciosas por si só e não são conhecidas por serem direcionadas. |

| Baixo | Detecções que não indicaram falta de integridade, atividade maliciosa ou comprometimento confirmado ou acesso não autorizado aos sistemas. |

| Informativo | Uma severidade especial para as verificações iniciais de integridade. |

A estrutura investigativa

Quando dizemos “investigação por analista”, o que queremos dizer especificamente?

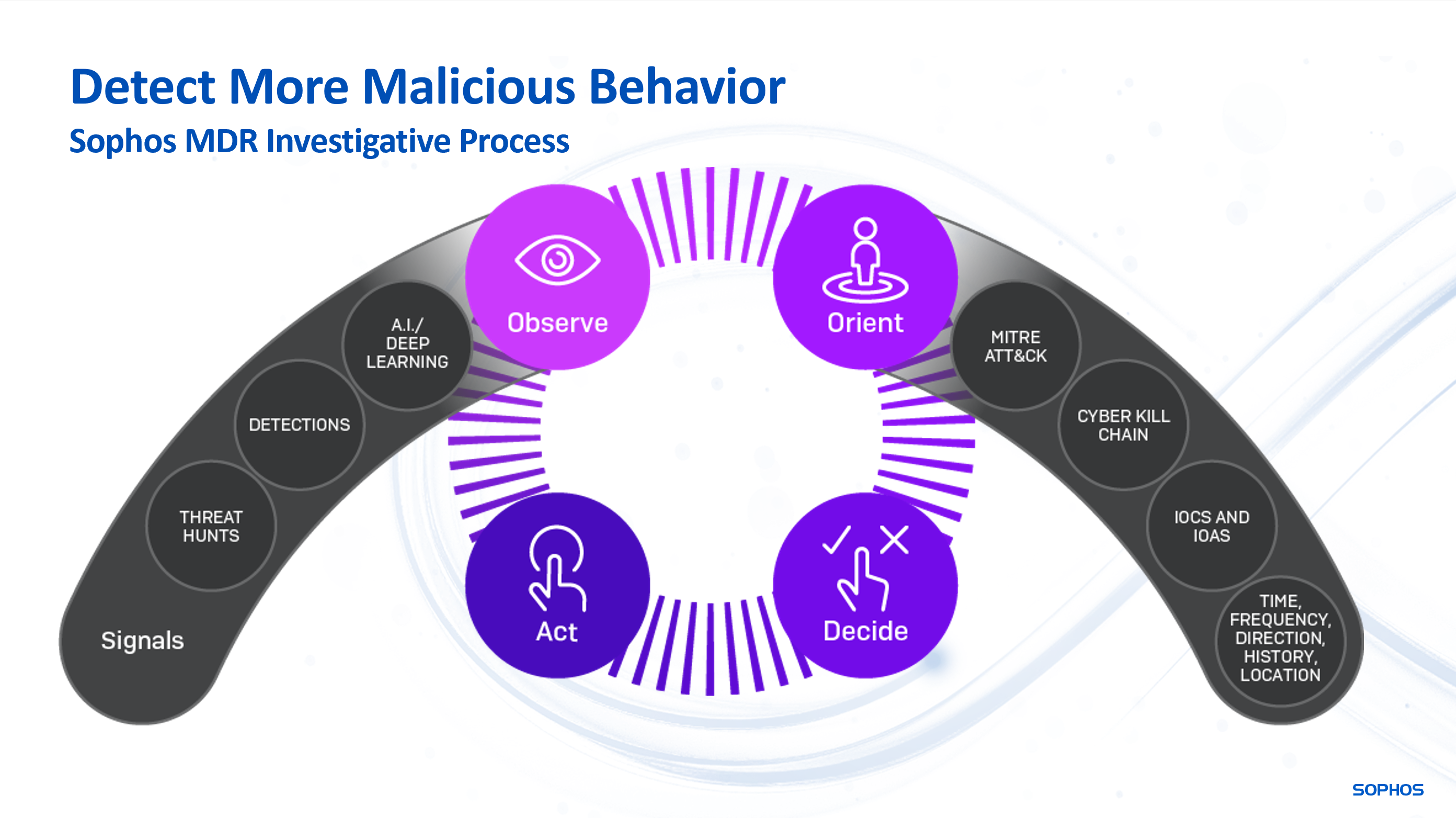

Nossa estrutura investigativa oferece a estrutura que direciona os analistas durante a investigação dos casos. Essa estrutura capacita nossa equipe de Operações MDR a construir uma narrativa de ataque que os auxilia na conclusão se uma atividade mal-intencionada presente no ambiente de um cliente (desde que a qualidade e a cobertura dos dados ofereçam potencial máximo). O processo segue a natureza interativa do Loop OODA: Observar, Orientar, Decidir, Agir.

- Na fase Observar, os analistas selecionam pontos-chave de dados que ajudam a estabelecer uma narrativa lógica da atividade em que cada ponto de dados escolhido tem o potencial de indicar uma atividade mal-intencionada.

- Durante a fase Orientar, os analistas validam suas observações aplicando os pontos de dados à MITRE ATT&CK Matrix, ao Cyber Kill Chain e ao conhecimento especializado do analista. Se observações suficientes forem validadas como indicadores, a atividade criará uma narrativa de ataque.

- Durante a fase Decidir, o analista repetirá os pontos de dados e decidirá se acredita que a atividade é mal-intencionada.

- Durante a fase Agir, o analista tomará as medidas necessárias com base na conclusão da investigação. Se o analista não reunir informações suficientes para responder adequadamente às questões na fase Decidir, um novo Loop OODA é iniciado com os indicadores anteriormente coletados, servindo como uma nova base de investigação.

Caça a ameaças

A caça a ameaças é um desses termos de segurança que é muito usado, mas que muitos não entendem o que realmente significa (e ficam sem jeito de perguntar). Bem, então vamos dar uma definição.

-

Caça a ameaças

Uma investigação conduzida por humanos de eventos causadores e adjacentes (sinais fracos) para descobrir novos Indicadores de Ataque (IoA) e Indicadores de Comprometimento (IoC) que não podem ser detectados ou bloqueados por ferramentas existentes.

Em termos práticos, a caça a ameaças ocorre quando um analista realiza uma investigação de atividades manualmente, para as quais as ferramentas não geram um alerta e que apenas um humano pode localizar. Ainda que a caça a ameaças seja frequentemente descrita em termos absolutos, há diferentes maneiras de caçar ameaças.

A caça a ameaças automatizada usa automação e/ou machine learning para identificar possíveis atividades mal-intencionadas que possam exigir uma investigação mais aprofundada por analistas humanos. Ainda que a maioria dos provedores de serviços esteja se referindo a isso quando diz oferecer “caça de ameaças gerenciada”, isso é o que a plataforma do Sophos MDR faz programaticamente.

A caça a ameaças realizada pela Sophos envolve a identificação e investigação manuais (conduzidas por humanos) de eventos e atividades (indícios) que talvez não gerem um alerta, mas que podem ser um indicativo de um novo comportamento de ataque.

Também combinamos a inteligência de ameaças, a ciência de dados e o conhecimento do comportamento do invasor com o que se sabe sobre o ambiente do cliente (por exemplo, perfil da empresa, ativos de alto valor, usuários de alto risco) para antever os novos comportamentos do invasor e validar as capacidades de detecção e resposta.

Lembre-se de que a caça a ameaças requer um alto nível de senso crítico e criatividade. As pessoas costumam ver isso (ou a segurança cibernética, em termos gerais) como uma disciplina puramente analítica. Mas a verdade é que as operações de segurança são o equilíbrio exato entre arte e ciência.