MITRE ATT&CK

O que é MITRE ATT&CK?

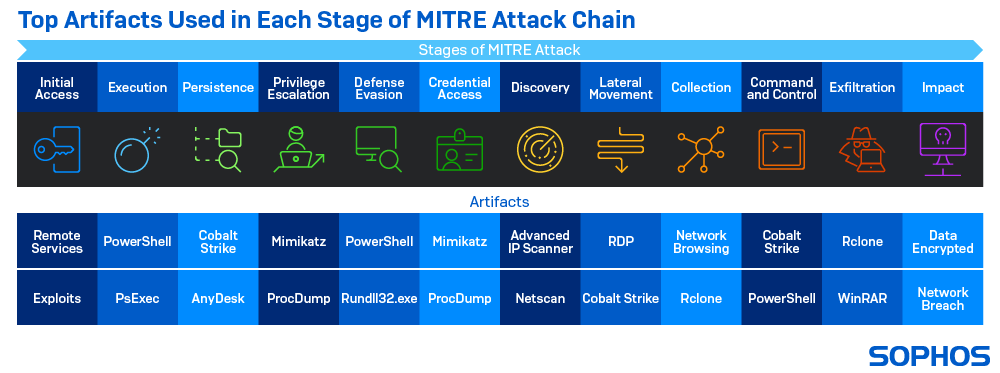

MITRE ATT&CK é uma base de dados de acesso global que congrega táticas e técnicas adversárias com base em observações do mundo real de ataques virtuais. Elas são dispostas em matrizes organizadas por estágios de ataque, do acesso ao sistema inicial até o roubo de dados ou controle de máquinas e computadores.

O acrônimo ATT&CK se refere a tácticas, técnicas e conhecimentos comuns de adversários, do inglês Adversarial Tactics, Techniques & Common Knowledge. Táticas são as intenções de uma técnica de ataque. Técnicas representam como um adversário alcança um objetivo tático por meio da realização de uma ação. Conhecimento comum é o uso documentado de táticas e técnicas por adversários.

Definições da estrutura

- Acesso inicial: O adversário está tentando entrar na sua rede por meio de um spear phishing direcionado para explorar pontos fracos em servidores da Web voltados para o público

- Execução: O adversário está tentando executar um código mal-intencionado em um sistema local ou remoto para atingir metas mais amplas, como explorar uma rede ou roubar dados

- Persistência: O adversário está tentando manter uma base de operações nas reinicializações, alterações de credencias e outras interrupções que possar barrar o acesso dele

- Escalonamento de privilégio: O adversário está tentando obter permissões de nível mais alto em um sistema ou rede aproveitando as vantagens dos pontos fracos do sistema, das configurações incorretas e das vulnerabilidades

- Evasão de defesas: O adversário está tentando evitar ser detectado desinstalando/desabilitando o software de segurança ou ofuscando/criptografando dados e scripts

- Acesso a credenciais: O adversário está tentando roubar nomes de contas e senhas para obter acesso aos sistemas, tornando-os muito mais difíceis de detectar

- Descoberta: O adversário está tentando descobrir o seu ambiente obtendo conhecimento sobre o sistema e a rede interna

- Movimento lateral: O adversário está tentando se mover pelo seu ambiente para encontrar seu alvo e, subsequentemente, obter acesso a ele

- Coleta: o adversário está tentando reunir dados de interesse para uma meta

- Comando e Controle: o adversário está tentando se comunicar com sistemas comprometidos para controlá-los

- Exfiltração: O adversário está tentando roubar dados da sua rede, geralmente empacotando-os para evitar a detecção enquanto os remove

- Impacto: O adversário está tentando manipular, interromper ou destruir seus sistemas e dados para interromper a disponibilidade ou comprometer a integridade manipulando processos operacionais e comerciais

Para obter mais informações sobre a estrutura MITRE ATT&CK, visite https://attack.mitre.org/.

Conectando dados de alerta e MITRE ATT&CK

Assim que o Sophos MDR é habilitado no dispositivo (seja um endpoint ou servidor) ou uma integração é adicionada, os dados são continuamente coletados e analisados na plataforma MDR. Ao analisar os dados e alinhá-los à estrutura MITRE, a equipe MDR Ops tem uma maneira padronizada de categorizar os dados em Técnicas e Táticas e pode deduzir mais facilmente como um invasor está explorando as vulnerabilidades de software nos aplicativos cliente.

Os firewalls monitoram o tráfego de entrada e saída da rede, com base nas políticas de segurança estabelecidas anteriormente por uma organização.

Exemplo de detecções

- Tentativa de execução remota de código de log Apache Log4j

- Conexão de saída MALWARE-CNC Win.Trojan.Mirage

- Detecção de tráfego de comando e controle ELECTRICFISH

- Vulnerabilidade de injeção de código Nette

Exemplo de descobertas de caça de ameaças

- Negação excessiva – tentativas de comunicação mal-intencionadas e descoberta de dispositivo configurado incorretamente

- Beacon de malware – hosts que retornam para um servidor de comando e controle (C2)

- Varredura ICMP interna – agentes mal-intencionados que tentam verificar e mapear o ambiente de rede em um destino

Três Táticas MITRE detectáveis com dados de firewall

- C2 – o adversário está tentando se comunicar com sistemas comprometidos para controlá-los

- Acesso inicial – o adversário está tentando entrar na sua rede

- Acesso a credenciais – o adversário está tentando roubar nomes e senhas de contas

As ferramentas de segurança de nuvem pública fornecem segurança e conformidade para serviços em nuvem, como AWS, Microsoft Azure, Google Cloud e Kubernetes.

Exemplo de detecções

- Impacto: EC2/BitcoinDomainRequest.Reputation

- Backdoor: Atividade EC2/C2

- Descoberta: S3/MaliciousIPCaller

- Registro DNS pendente de um recurso de serviço de aplicativo detectado

Exemplo de descobertas de caça de ameaças

- Fortalecimento do ambiente de nuvem – identifique ativos que precisam de atualização, portas que precisam ser fechadas e/ou imposição de MFA

- Busca por comportamento malicioso ou incomum – identifique a alteração de permissões ou ações que um usuário nunca fez antes fora do horário de trabalho normal, portas administrativas expostas à Internet (por exemplo, RDP/SSH)

Três Táticas MITRE detectáveis com dados da nuvem

- Persistente – o adversário está tentando manter uma base de operações

- Escalonamento de privilégio – o adversário está tentando obter permissões de nível mais alto

- Acesso a credenciais – o adversário está tentando roubar nomes e senhas de contas

As ferramentas de segurança de e-mail oferecem proteção contra ameaças de phishing, URLs mal-intencionadas, DLP e varredura de anexos.

Exemplo de detecções

- Campanha de malware detectada no SharePoint e no OneDrive

- Elevação do privilégio de administrador do Exchange

- O usuário acessou um link em um e-mail em quarentena no ZAP

- Anexo de e-mail não seguro

Exemplo de descobertas de caça de ameaças

- Os usuários finais clicaram em links suspeitos

- Artefatos de phishing foram deixados para trás

- Um endpoint bloqueou um executável depois que um anexo de e-mail foi aberto

- Endereços de e-mail inesperados foram adicionados às configurações de encaminhamento

Três Táticas MITRE detectáveis com dados de e-mail

- Acesso inicial – o adversário está tentando entrar na sua rede

- Impacto – o adversário está tentando obter permissões de nível mais alto

- Execução – o adversário está tentando executar um código mal-intencionado

As ferramentas IAM (Identity Access Management) gerenciam identidades digitais e acesso de usuários a dados, sistemas e recursos dentro de uma organização.

Exemplo de detecções

- Login malsucedido

- Escalonamento de privilégio – primeira utilização de um privilégio

- Alterações de políticas de domínio

- Primeiro acesso remoto ao host

Exemplo de descobertas de caça de ameaças

- Taxa de erros no fluxo de login – surto de erro no número de tentativas incorretas de nome de usuário ou senha, pois isso pode indicar o stuffing de credenciais

- Taxa de eventos de proteção contra ataques – tráfego alto anormal a eventos de proteção contra ataques, como detecção de senha violada ou ataques de força bruta a várias contas

Três Táticas MITRE detectáveis com dados de identidade

- Acesso a credenciais – o adversário está tentando roubar nomes e senhas de contas

- Evasão de defesas – o adversário está tentando evitar ser detectado

- Escalonamento de privilégio – o adversário está tentando obter permissões de nível mais alto

As ferramentas de segurança de rede normalmente adotam uma combinação de análise de dados e machine learning para detectar anomalias no fluxo de tráfego de rede para proteger a rede corporativa contra ameaças.

Exemplo de detecções

- Backdoor: Mirai.Botnet

- CVE-2014-6278 - SHELLSHOCK HTTP Exploit

- Recursos SaaS deletados

- Executa comandos ou usa a API para obter informações do sistema

Exemplo de descobertas de caça de ameaças

- Correlacionar dados da rede – a informações do processo para detectar a atividade de preparação de dados, como arquivos compactados

- Campanhas em tendência – detecte campanhas de exploração de dia zero, como log4j

- Descoberta de entidades sombrias/dispositivos não gerenciados – encontre dispositivos sem proteção EDR

- Detecção de algoritmo de geração de domínio – identifique as fontes na comunicação com servidores DGA

Três Táticas MITRE detectáveis com dados de rede

- C2 – o adversário está tentando se comunicar com sistemas comprometidos para controlá-los

- Descoberta – o adversário está tentando entender o seu ambiente

- Exfiltração – o adversário está tentando roubar dados