MITRE ATT&CK

MITRE ATT&CK란 무엇입니까?

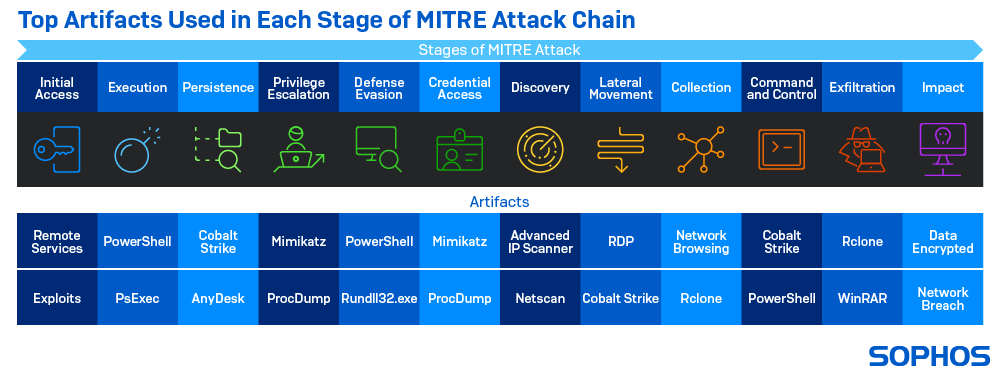

MITRE ATT&CK는 사이버 공격의 실제 관찰을 바탕으로 하는 악의적 전술 및 기법에 대한 참조 자료로, 전 세계 어디서나 이용할 수 있습니다. 초기 시스템 액세스에서 데이터 도난 또는 컴퓨터 제어에 이르기까지 공격 단계별로 배열된 매트릭스로 표시됩니다.

ATT&CK는 악의적 전술, 기법 및 공통 지식(Adversarial Tactics, Techniques, and Common Knowledge)의 약자입니다. 전술은 공격 기법의 이유입니다. 기법은 악의적 사용자가 행동을 취하여 전술적 목표를 달성하는 방법을 나타냅니다. 공통 지식은 악의적 사용자가 전술과 기법의 사용을 문서화한 것입니다.

프레임워크 정의

- 초기 액세스: 악의적 사용자는 표적 스피어 피싱을 통해 네트워크에 접속하고 공용 웹 서버의 약점을 악용하려고 합니다.

- 실행: 악의적 사용자는 네트워크 탐색이나 데이터 도용과 같은 광범위한 목표를 달성하기 위해 로컬 또는 원격 시스템에서 악성 코드를 실행하려고 합니다.

- 지속성: 악의적 사용자는 다시 시작, 자격 증명 변경 및 액세스를 차단할 수 있는 기타 중단을 통해 자신의 기반을 유지하려고 합니다.

- 권한 상승: 악의적 사용자는 시스템 약점, 잘못된 구성 및 취약성을 이용하여 시스템이나 네트워크에 대해 더 높은 수준의 권한을 얻으려고 합니다.

- 방어 회피: 악의적 사용자는 보안 소프트웨어를 제거/비활성화하거나 데이터 및 스크립트를 난독 처리/암호화하여 감지를 피하려고 합니다.

- 자격 증명 액세스: 악의적 사용자는 시스템에 액세스하기 위해 계정 이름과 암호를 훔치려고 하기 때문에 감지하기가 훨씬 더 어렵습니다.

- 검색: 악의적 사용자는 시스템과 내부 네트워크에 대한 지식을 확보하여 사용자 환경을 파악하려고 합니다.

- 내부망 이동: 악의적 사용자는 사용자 환경을 이동하여 표적을 찾고 나중에 해당 표적에 대한 액세스 권한을 얻으려고 합니다.

- 수집: 악의적 사용자는 자신의 목표에 대한 관심 데이터를 수집하려고 합니다.

- 명령 및 제어: 악의적 사용자는 손상된 시스템과 통신하여 시스템을 제어하려고 합니다.

- 반출: 악의적 사용자는 네트워크에서 데이터를 훔치려고 하며, 데이터를 제거하는 동안 감지를 피하기 위해 패키징하는 경우가 많습니다.

- 영향력: 악의적 사용자는 비즈니스 및 운영 프로세스를 조종하는 방식으로 시스템 및 데이터를 조작, 중단 또는 파괴하여 가용성을 방해하거나 무결성을 손상시키려고 합니다.

MITRE ATT&CK 프레임워크에 대한 자세한 내용은 https://attack.mitre.org/를 참조하십시오.

경고 데이터와 MITRE ATT&CK {#option2} 연결

Sophos MDR이 장치(엔드포인트 또는 서버)에서 활성화되거나 통합이 추가되면 MDR 플랫폼에서 데이터가 지속적으로 수집되고 분석됩니다. MDR Ops 팀은 데이터를 분석하고 MITRE 프레임워크에 맞게 조율함으로써 데이터를 기법과 전술로 분류하는 표준화된 방법을 보유하고 있으며, 공격자가 클라이언트 응용 프로그램에서 소프트웨어 취약성을 악용하는 방법을 보다 쉽게 파악할 수 있습니다.

방화벽은 조직이 이전에 수립한 보안 정책을 바탕으로 들어오고 나가는 네트워크 트래픽을 모니터링합니다.

감지 예시

- Apache Log4j 로깅 원격 코드 실행 시도

- MALWARE-CNC Win.Trojan.Mirage 아웃바운드 연결

- ELECTRICFISH 명령 및 제어 트래픽 감지

- Nette 코드 삽입 취약성

위협 헌팅 검색 예시

- 과도한 거부 - 악성 통신 시도 및 잘못 구성된 장치 검색

- 맬웨어 표지 - 호스트가 명령 및 제어(C2) 서버로 다시 신호를 보냄

- 내부 ICMP 스캐닝 - 표적의 네트워크 환경을 스캔하고 매핑하려는 악의적인 행위자

방화벽 데이터로 검색 가능한 세 가지 MITRE 전술

- C2 - 악의적 사용자가 손상된 시스템과 통신하여 시스템을 제어하려 시도

- 초기 액세스 - 악의적 사용자가 네트워크에 접속하려 시도

- 자격 증명 액세스 - 악의적 사용자가 계정 이름과 암호를 훔치려 시도

퍼블릭 클라우드 보안 도구는 AWS, Microsoft Azure, Google Cloud, Kubernetes와 같은 클라우드 서비스에 대한 보안 및 규정 준수를 제공합니다.

감지 예시

- 영향력: EC2/BitcoinDomainRequest.Reputation

- 백도어: EC2/C2 활동

- 검색: S3/MaliciousIPCaller

- 앱 서비스 리소스에 대해 매달린 DNS 레코드 감지됨

위협 헌팅 검색 예시

- 클라우드 환경 강화 – 업데이트가 필요한 자산, 종료 및/또는 MFA 적용이 필요한 포트 식별

- 악의적이거나 비정상적인 동작 확인 - 권한 변경 또는 사용자가 일반 업무 시간 이외에 한 번도 수행한 적이 없는 작업, 인터넷에 노출되는 관리 포트(예: RDP/SSH) 식별

클라우드 데이터로 검색 가능한 세 가지 MITRE 전술

- 지속성 - 악의적 사용자가 자신의 기반을 유지하려 시도

- 권한 상승 - 악의적 사용자가 더 높은 수준의 권한을 얻으려 시도

- 자격 증명 액세스 - 악의적 사용자가 계정 이름과 암호를 훔치려 시도

이메일 보안 도구는 피싱, 악성 URL, DLP 및 첨부 파일 스캐닝에 대한 위협 방지 기능을 제공합니다.

감지 예시

- SharePoint 및 OneDrive에서 감지된 맬웨어 캠페인

- Exchange 관리자 권한 상승

- 사용자가 ZAP 격리된 이메일의 링크에 액세스

- 안전하지 않은 이메일 첨부 파일

위협 헌팅 검색 예시

- 최종 사용자가 의심스러운 링크를 클릭

- 피싱 아티팩트가 남겨짐

- 이메일 첨부 파일을 연 후 엔드포인트에서 실행 파일을 차단

- 예기치 않은 이메일 주소가 전달 설정에 추가됨

이메일 데이터로 검색 가능한 세 가지 MITRE 전술

- 초기 액세스 - 악의적 사용자가 네트워크에 접속하려 시도

- 영향 - 악의적 사용자가 더 높은 수준의 권한을 얻으려 시도

- 실행 - 악의적 사용자가 악성 코드를 실행하려 시도

IAM(Identity Access Management) 도구는 조직 내의 데이터, 시스템 및 리소스에 대한 디지털 ID 및 사용자 액세스를 관리합니다.

감지 예시

- 실패한 로그인

- 권한 상승 - 권한을 처음으로 사용

- 도메인 정책 변경 사항

- 호스트에서 처음으로 원격 액세스

위협 헌팅 검색 예시

- 로그인 흐름의 오류 비율 - 자격 증명 스터핑을 의미할 수 있으므로 잘못된 사용자 이름 또는 암호에 대한 오류 수가 급증

- 공격 보호 이벤트 비율 - 암호 유출 또는 여러 계정에 대한 무차별 암호 대입 공격 등 공격 보호 이벤트의 비정상적으로 높은 트래픽

ID 데이터로 검색 가능한 세 가지 MITRE 전술

- 자격 증명 액세스 - 악의적 사용자가 계정 이름과 암호를 훔치려 시도

- 방어 회피 - 악의적 사용자가 감지를 피하려 시도

- 권한 상승 - 악의적 사용자가 더 높은 수준의 권한을 얻으려 시도

네트워크 보안 도구는 일반적으로 데이터 분석과 머신 러닝을 결합하여 네트워크 트래픽 흐름의 변칙을 감지함으로써 기업 네트워크를 위협으로부터 보호합니다.

감지 예시

- 백도어: Mirai.Botnet

- CVE-2014-6278 - SHELLSHOCK HTTP Exploit

- SaaS 리소스가 삭제됨

- 시스템 정보를 가져오기 위해 명령을 실행하거나 API를 사용

위협 헌팅 검색 예시

- 네트워크 데이터와 프로세스 정보의 상관관계를 분석하여 파일 보관과 같은 데이터 스테이징 활동 감지

- 추세 캠페인 - log4j와 같은 제로 데이 악용 캠페인 감지

- 다크 엔터티/관리되지 않는 장치 검색 - EDR 보호 기능이 없는 장치 찾기

- 도메인 생성 알고리즘 감지 - DGA 서버와 통신하는 소스 식별

네트워크 데이터로 검색 가능한 세 가지 MITRE 전술

- C2 - 악의적 사용자가 손상된 시스템과 통신하여 시스템을 제어하려 시도

- 검색 - 악의적 사용자가 사용자 환경을 파악하려 시도

- 반출 - 악의적 사용자가 데이터를 훔치려 시도