ケース、脅威ハンティング、およびその他の重要な用語

ソフォスの主な目的は、悪意のあると思われる動作をお客様の環境で検知、調査することです。これには、次の 2種類の方法があります。(1) MDR 検出の調査、(2) アナリスト主導の脅威ハンティング。

MDR 運用部門が、検出またはアクティビティの詳細な評価が必要であると判断した場合はケースが作成され、ソフォスの担当者が完全な調査を実施します (このプロセスの詳細は後述します)。

注

お客様からの情報提供または対応が必要なケースのみ、メールまたは電話でエスカレーションされます。

各用語の定義は次のとおりです。

- 検出: テクノロジーによって生成され、脅威の可能性に基づいて重み付けおよび分類されるアクティビティの指標。多くの場合、このようなデータポイントは単に情報を提供する役目を持ち、それのみに基づいてケースが作成されることはありません。多くの場合、検出には、コマンドの実行、開かれたネットワークソケット、認証イベント、実行中のアプリケーションなどの項目が含まれます。

- 脅威: お客様のネットワークで検出・確認された、攻撃の指標 (IoA) や感染の痕跡 (IoC)。

- ケース: 検出主導型、または手動で作成されたかにかかわらず、検出が真の脅威であり、悪意のあるアクティビティが発生しているかどうかを判断するためにケースは調査されます

- エスカレーション: お客様からの情報提供、または MDR 運用部門だけでは実行できないアクションが必要なケース

- インシデント: 悪意のあることが確認され、直ちに対応が必要なアクティビティ

ケース重要度の分類マトリックス

| 重大度 | 定義 |

|---|---|

| 緊急 | お客様/MSP アセットに差し迫った脅威をもたらす、システムへの侵害または不正アクセス。これには、インタラクティブな攻撃者、データの暗号化または破壊、窃取などが含まれます。 |

| 高 | システムへの侵害または不正アクセスを引き起こす可能性のある標的型攻撃を示す検出。これにより、お客様/MSP アセットに重大な脅威がもたらされます。 |

| 中 | それ自体が悪意のあるものとは見なされず、標的型ではない可能性のある検出。 |

| 低 | セキュリティ状態の低下、悪意のあるアクティビティ、またはシステムへの侵害または不正アクセスが確認されていない検出。 |

| 情報レベル | 初期のセキュリティ状態チェックにおける特別な重要度。 |

調査フレームワーク

「アナリストによる調査」とは、具体的に何を意味するのでしょうか?

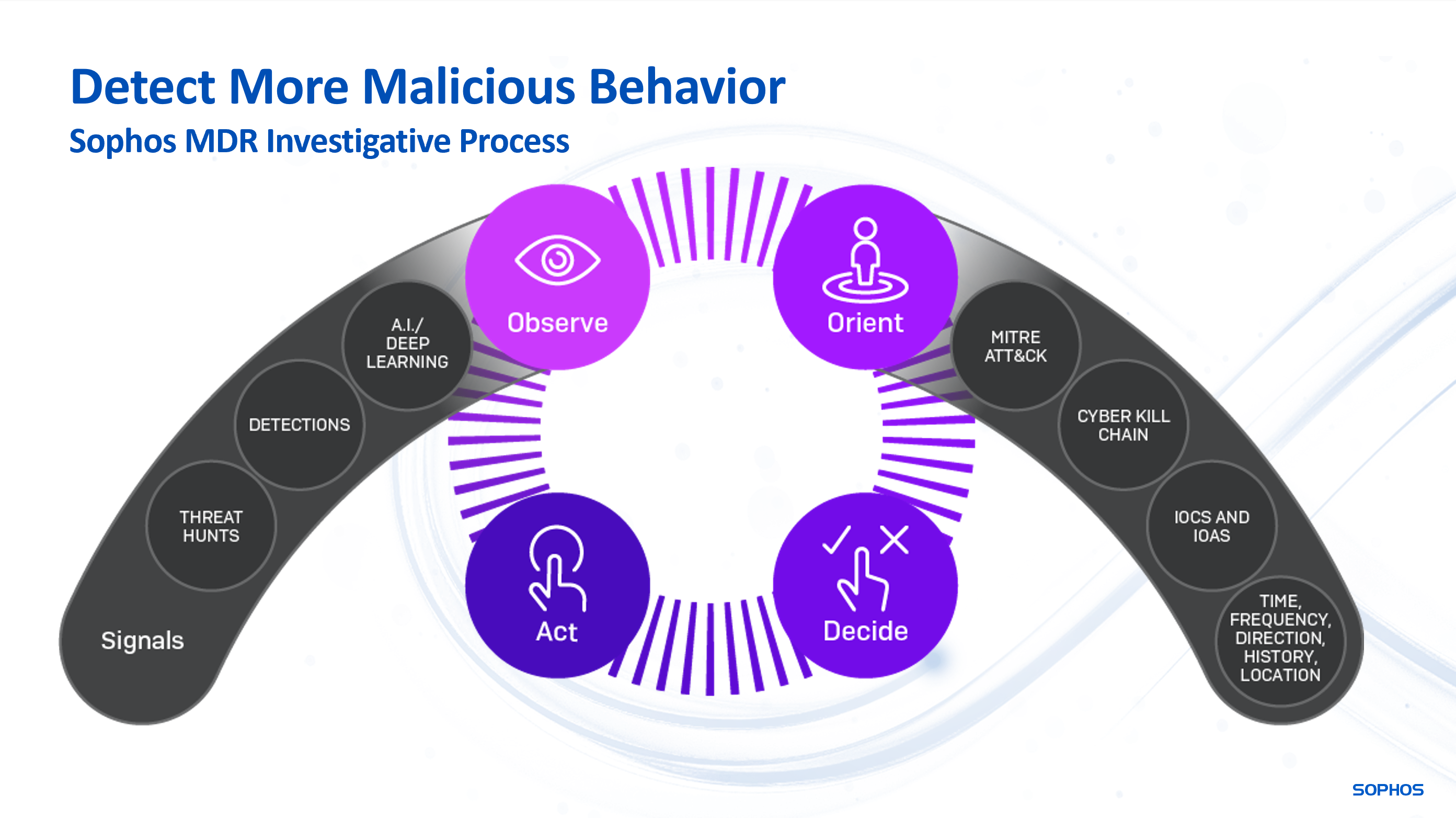

ソフォスの「調査フレームワーク」は、ケースを調査する際のガイドとしてアナリストが利用できます。このフレームワークを活用して、ソフォスの MDR 運用部門は、お客様環境内に悪意のあるアクティビティが存在するかどうかを判断する際に役立つ攻撃ストーリーを構築できます (データカバレッジとデータ品質が最大である場合)。このプロセスは、OODA (Observe、Orient、Decide、Act [観測、方向付け、決定、行動]) ループの反復的な流れに従います。

- 「観測」フェーズでアナリストは、アクティビティの論理的な説明を確立するのに役立つ重要なデータポイントを選択します。選択された各データポイントは、悪意のあるアクティビティを示す可能性があります。

- 「方向付け」フェーズでアナリストは、データポイントを MITRE ATT&CK マトリクスやサイバーキルチェーンに適用したり、各アナリストの持つ知識を活用したりして、観測結果を検証します。十分な数の観測項目が指標として検証されれば、そのアクティビティから攻撃の説明を作成できます。

- 「決定」フェーズでアナリストは、これまでに作成したデータポイントを繰り返し検討して、そのアクティビティが悪意のあるものであるかを決定します。

- 「行動」フェーズで、アナリストは調査の結論に基づいて必要な行動をとります。アナリストが、質問に回答するための十分な情報を「決定」フェーズで得られなかった場合は、これまでに収集した指標を基盤として調査する、新しい OODA ループが開始されます。

脅威ハンティング

「脅威ハンティング」は、よく使用されるが、実際に何を意味するのかは多くの人が理解しておらず (そして、いまさら聞けない、と思っている) セキュリティ用語の 1つです。では、まず定義からはじめましょう。

-

脅威ハンティング

因果的および隣接するイベント (弱い信号) のアナリスト主導の調査。既存のツールでは検出またはブロックできない、新しい攻撃の指標 (IoA) と感染の痕跡 (IoC) を検出します。

言い方を変えれば、脅威ハンティングとは、ツールが警告を発せず、人間だけが見つけることのできるアクティビティを、アナリストが手動で調査することです。また、脅威ハンティングはどれも同じと思われがちですが、それには複数の方法があります。

「自動化」脅威ハンティングでは、自動化や機械学習を使用して、潜在的な悪意のあるアクティビティを検出し、必要に応じてアナリストが詳細に調査します。多くのサービスプロバイダが提供するとしている「マネージド脅威ハンティング」はこれを指していますが、ソフォスでは、これは Sophos MDR プラットフォームを使ってプログラムで処理しています。

ソフォスの脅威ハンティングでは、警告を発しないが、新しい攻撃者の行動を示す可能性のあるイベントおよびアクティビティ (リード) を手動 (アナリスト主導) で識別・調査します。

また、脅威インテリジェンス、データサイエンス、および攻撃者の行動に関する知識を、お客様の環境に関する既知の知識 (例: 企業プロファイル、価値の高い資産、リスクの高いユーザーなど) と組み合わせ、新しい攻撃者の行動を予測し、検出機能と応答機能を検証します。

脅威ハンティングには、非常に優れた問題解決能力と創造的な思考が必要であることに注意してください。脅威ハンティング (もしくはサイバーセキュリティ全般) は、単に分析能力が必要な分野と捉えられる傾向があります。しかし実際には、セキュリティの運用は、アートとサイエンスの両分野にまたがるものです。