MITRE ATT&CK

MITRE ATT&CK とは?

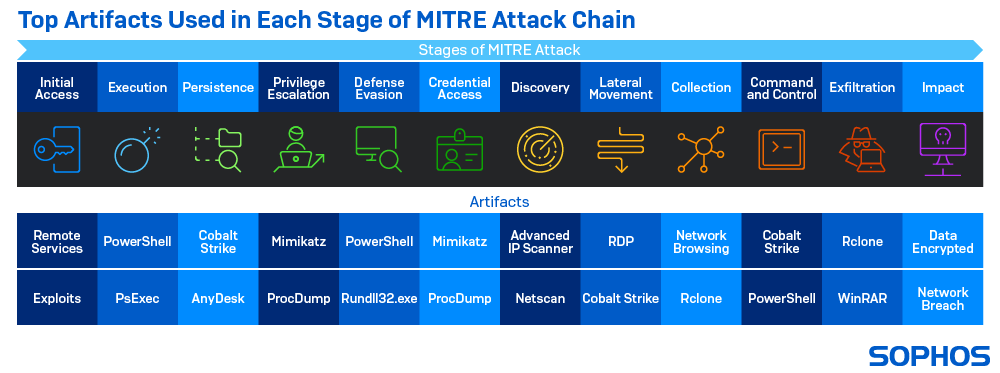

MITRE ATT&CK は、グローバルに利用可能な、サイバー攻撃の実際の調査に基いた攻撃戦術や手法の知識ベースです。データは、システムへの初期アクセスからデータ窃取やコンピュータの制御に至るまで、攻撃段階ごとのマトリックスで表示されます。

ATT&CK は、「Adversarial Tactics, Techniques, and Common Knowledge」(攻撃戦術、手法、および一般的な知識) の略です。戦術は、特定の攻撃手法をとる目的を指します。手法は、攻撃者が特定のアクションを実行して、戦術的な目標を達成する方法を表します。一般的な知識とは、攻撃者が使用する、戦術や手法を文書化したものです。

フレームワークの定義

- Initial access (初期アクセス): 攻撃者は、標的型スピアフィッシングや、パブリック Web サーバーの弱点を悪用してネットワークに侵入しようとしています

- Execution (実行): 攻撃者は、ネットワークの探索やデータの窃盗など、より広範な目的を達成するために、ローカルやリモートシステムで悪意のあるコードを実行しようとしています

- Persistence (永続化): 攻撃者は、再起動、認証情報の変更、およびアクセスを遮断する可能性のあるその他の中断が発生するなか、足掛かりを維持しようとしています

- Privilege escalation (権限昇格): 攻撃者は、システムの弱点、設定ミス、および脆弱性を悪用して、システムやネットワーク上で高レベルの権限を取得しようとしています

- Defense Evasion (防衛回避): 攻撃者は、セキュリティソフトウェアのアンインストール/無効化、またはデータとスクリプトの難読化/暗号化によって検出を回避しようとしています

- Credential Access (認証情報アクセス): 攻撃者は、システムにアクセスするためにアカウント名とパスワードを盗もうとしています (これによって検出されにくくなります)

- Discovery (探索): 攻撃者は、システムや内部ネットワークに関する知識を得ることによって、システム環境に関する情報を収集しようとしています

- Lateral Movement (ラテラルムーブメント): 攻撃者は、攻撃対象を見つけ、その後、アクセス権限を得るために、システム環境で感染を拡大しようとしています

- Collection (収集): 攻撃者は、目的達成のために関連のあるデータを収集しようとしています

- Command and Control (コマンド&コントロール): 攻撃者は侵害されたシステムと通信し、それを制御しようとしています

- Exfiltration (盗み出し): 攻撃者は、ネットワークからデータを盗もうとしています。多くの場合、検出を回避するために、削除中にデータをパッケージ化します

- Impact (影響): 攻撃者は、ビジネスプロセスや運用プロセスを操作することで、システムやデータを操作、中断、破壊して、可用性を低下させたり、整合性に影響を与えたりしようとしています

MITRE ATT&CK フレームワークの詳細は、https://attack.mitre.org/ を参照してください。

警告データと MITRE ATT&CK の関連付け

Sophos MDR が (エンドポイント、サーバーに関わらず) デバイスで有効化される、または統合が追加されるとすぐに、データは MDR プラットフォームで継続的に収集および分析されます。MDR 運用部門は、データを分析して MITRE フレームワークに連携することで、標準化された方法でデータを MITRE 戦術と手法に分類します。これによって、クライアントアプリケーションのソフトウェア脆弱性を攻撃者がどのように悪用しているかを、より簡単に判断することができます。

ファイアウォールは、事前に設定されたセキュリティポリシーに基づいて、受信および送信ネットワークトラフィックを監視します。

検出の例

- リモートコード実行の試みを Apache Log4j がログに記録

- MALWARE-CNC Win.Trojan.Mirage 送信接続

- ELECTRICFISH コマンド&コントロールトラフィックの検出

- Nette コードインジェクションの脆弱性

脅威ハンティング検出の例

- 過剰な拒否 - 悪意のある通信の試行と、誤った設定のデバイスの検出

- マルウェアビーコン - コマンドアンド&コントロール (C2) サーバーに、ホストがビーコンを発信

- 内部 ICMP スキャン - 悪意のある攻撃者が、標的ネットワーク環境をスキャンしてマッピングしようとする試み

ファイアウォールデータで検出可能な 3つの MITRE 戦術

- C2 - 攻撃者は侵害されたシステムと通信し、それを制御しようとしています

- 初期アクセス - 攻撃者はネットワークに侵入しようとしています

- 認証情報アクセス - 攻撃者はアカウント名およびパスワードを盗もうとしています

パブリック クラウド セキュリティ ツールは、AWS、Microsoft Azure、Google Cloud、Kubernetes などのクラウドサービスのセキュリティとコンプライアンスを提供します。

検出の例

- Impact: EC2/BitcoinDomainRequest.Reputation

- Backdoor: EC2/C2 activity

- Discovery: S3/MaliciousIPCaller

- アプリサービスのリソースの未解決の DNS レコードの検出

脅威ハンティング検出の例

- クラウド環境の強化 - 更新が必要なアセット、閉鎖や MFA の適用が必要なポートを特定します

- 悪意のある動作や異常な動作の検出 - 権限の変更、ユーザーが通常の勤務時間外にこれまで実行したことのないアクション、インターネットに公開されている管理ポート (例: RDP/SSH) などを特定します。

クラウドデータで検出可能な 3つの MITRE 戦術

- 永続化 - 攻撃者は足掛かりを維持しようとしています

- 権限昇格 - 攻撃者はより高レベルの権限を取得しようとしています

- 認証情報アクセス - 攻撃者はアカウント名およびパスワードを盗もうとしています

メール セキュリティ ツールは、フィッシング、悪意のある URL、DLP、添付ファイルスキャンに対して脅威対策を提供します。

検出の例

- SharePoint および OneDrive でのマルウェアキャンペーンの検出

- Exchange 管理者権限の昇格

- ZAP で隔離されたメール内のリンクにユーザーがアクセス

- 安全でないメールの添付ファイル

脅威ハンティング検出の例

- エンドユーザーが疑わしいリンクをクリックした

- フィッシングのアーティファクトが残された

- メールの添付ファイルが開かれた後、エンドポイントが実行可能ファイルをブロックした

- 予期しないメールアドレスが転送設定に追加された

メールデータで検出可能な 3つの MITRE 戦術

- 初期アクセス - 攻撃者はネットワークに侵入しようとしています

- 影響 - 攻撃者はより高レベルの権限を取得しようとしています

- 実行 - 攻撃者は悪意のあるコードを実行しようとしています

IAM (Identity Access Management) ツールは、デジタル ID、および組織内のデータ、システム、リソースへのユーザーアクセスを管理します。

検出の例

- 失敗したログイン

- 権限昇格 - 権限の初回の使用

- ドメインポリシーの変更

- ホストでの初回のリモートアクセス

脅威ハンティング検出の例

- ログインフローのエラー率 - ユーザー名やパスワードの不正入力エラーの急増。クレデンシャルスタッフィングの可能性を示します

- 攻撃対策イベントの率 - パスワード違反の検出や複数アカウントの総当たり攻撃など、攻撃対策イベントのトラフィックが異常に多い

ID データで検出可能な 3つの MITRE 戦術

- 認証情報アクセス - 攻撃者はアカウント名およびパスワードを盗もうとしています

- 防衛回避 - 攻撃者は検出を回避しようとしています

- 権限昇格 - 攻撃者はより高レベルの権限を取得しようとしています

ネットワーク セキュリティ ツールは、通常、データ分析と機械学習を組み合わせて、ネットワークトラフィックフローの異常を検出して、企業ネットワークを脅威から保護します。

検出の例

- Backdoor: Mirai.Botnet

- CVE-2014-6278 - SHELLSHOCK HTTP Exploit

- SaaS リソースの削除

- コマンドを実行するか、API を使用して、システム情報を取得

脅威ハンティング検出の例

- ネットワークデータの関連付け - ネットワークデータをプロセス情報と関連付けて、ファイルのアーカイブなどのデータステージングアクティビティを検出します

- 拡散しているキャンペーン - log4j などのゼロデイ エクスプロイト キャンペーンを検出します

- 管理下にないデバイスの検出 - EDR 保護のないデバイスを検出します

- ドメイン生成アルゴリズム (DGA) の検出 - DGA サーバーと通信するソースを検出します

ネットワークデータで検出可能な 3つの MITRE 戦術

- C2 - 攻撃者は侵害されたシステムと通信し、それを制御しようとしています

- 探索 - 攻撃者はシステム環境に関する情報を収集しようとしています

- 盗み出し - 攻撃者はデータを盗もうとしています