Casi, individuazione proattiva delle minacce e altri termini importanti

Il nostro obiettivo principale è identificare e indagare sulle potenziali attività dannose nell’ambiente. Per farlo, ci serviamo di due metodi: 1) indagine dei rilevamenti MDR e 2) threat hunting condotto da analisti.

Se il team MDR Ops stabilisce che un rilevamento o un’attività richiede ulteriori valutazioni, viene creato un caso e i nostri tecnici conducono un’indagine completa (maggiori informazioni su questo processo vengono fornite di seguito).

Nota

Solo i casi che richiedono un intervento o un’azione da parte dei clienti procederanno all’escalation tramite e-mail o per telefono.

Quelle che seguono sono le definizioni di alcuni di questi termini:

- Rilevamenti: indicatori di attività generati automaticamente dalle tecnologie, che vengono valutati e classificati in base al loro potenziale di pericolo. Nella maggior parte dei casi questo dato è di natura puramente informativa e non genera di per sé la creazione di un caso. Spesso i rilevamenti includono elementi quali: esecuzioni di comandi, socket di rete aperti, eventi di autenticazione e applicazioni in esecuzione.

- Minacce: gli indicatori di attacco (IoA) o compromissione (IoC) confermati, che sono stati osservati nella rete di un cliente.

- Casi: sia che siano stati creati manualmente o automaticamente in seguito a un rilevamento, i casi vengono analizzati per stabilire se un rilevamento rappresenta una minaccia effettiva e se sono in corso attività dannose

- Escalation: casi che richiedono interventi del cliente o azioni che non possono essere svolte autonomamente dal team MDR Ops

- Incidenti: attività dannose confermate che richiedono risposta immediata

Matrice di classificazione della gravità dei casi

| Gravità | Definizione |

|---|---|

| Critica | Un caso confermato di compromissione o accesso non autorizzato al sistema o ai sistemi che rappresenta una minaccia imminente per le risorse del Cliente/dell’MSP, inclusi: attacchi con autori che agiscono in tempo reale, cifratura o eliminazione permanente dei dati, ed esfiltrazione. |

| Alta | Rilevamenti che indicano un attacco mirato, potenzialmente in grado di causare una compromissione confermata o un accesso non autorizzato al sistema o ai sistemi che rappresenterà una minaccia molto pericolosa per le risorse del Cliente/dell’MSP. |

| Media | Rilevamenti che, di per sé, potrebbero non essere considerati dannosi e che non sono noti per essere attacchi mirati. |

| Bassa | Rilevamenti che non indicano né uno stato di integrità basso, né attività dannose, compromissioni confermate, o accesso non autorizzato al sistema o ai sistemi. |

| Info | Un livello di gravità speciale per i controlli di integrità iniziali. |

Framework di indagine

Quando parliamo di “indagini a cura degli analisti”, a che cosa ci riferiamo di preciso?

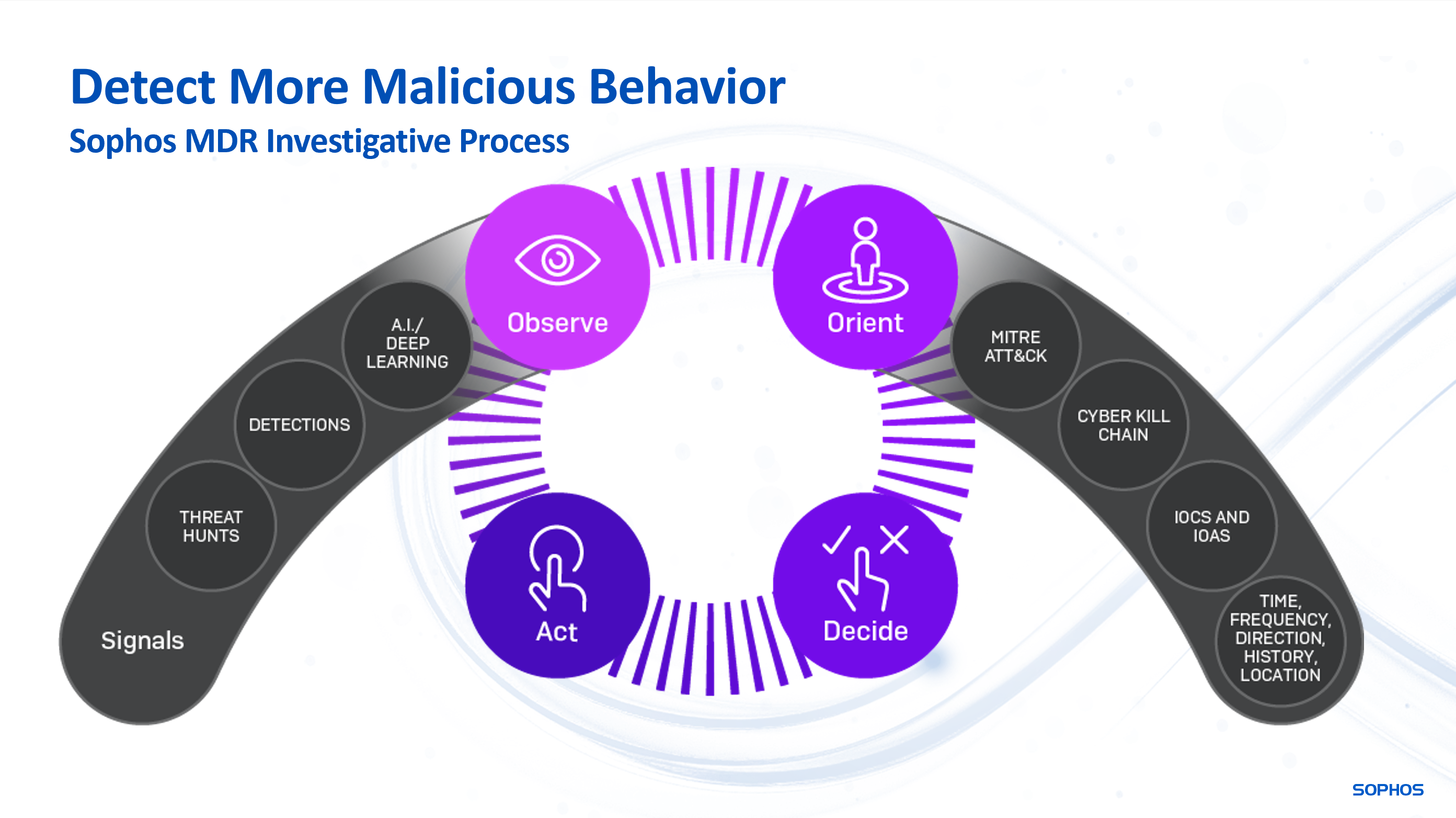

Il nostro Framework di indagine fornisce uno schema che dà una direzione specifica agli analisti quando indagano sui casi. Questo framework permette al nostro team MDR Ops di delineare una narrativa di attacco che aiuta a stabilire se siano presenti attività dannose all’interno dell’ambiente di un cliente (a patto che i dati forniti e la loro qualità siano ottimali). Il processo segue la natura iterativa del “Ciclo OODA” (osservazione, orientamento, decisione, azione).

- Nella fase di osservazione, gli analisti selezionano i punti chiave dei dati che aiutano a definire una narrazione logica dell’attività; ogni punto dati scelto può potenzialmente indicare la presenza di attività dannose.

- Durante la fase di orientamento, gli analisti convalidano le osservazioni applicando i punti dati alla matrice MITRE ATT&CK e alla Cyber Kill Chain, per poi sfruttare la loro conoscenza collettiva. Se una quantità sufficiente di elementi osservabili viene verificata come indicatore, l’attività in questione creerà una narrativa di attacco.

- Nella fase di decisione, l’analista ripeterà i vari passaggi basandosi sui vari punti dati e deciderà se ritiene che l’attività sia dannosa.

- Durante la fase di azione, l’analista svolgerà le azioni necessarie, basandosi sulle conclusioni tratte dalle indagini. Se l’analista non dovesse aver raccolto informazioni sufficienti per fornire una risposta adeguata alle domande formulate in fase di decisione, verrà avviato un nuovo Ciclo OODA con gli indicatori individuati, che costituiranno un nuovo punto di partenza per le indagini.

Threat Hunting

Threat hunting è un termine di cybersecurity usato frequentemente, ma il cui significato viene raramente compreso (e ormai molti hanno paura a chiedere cosa sia). Cominciamo quindi con una definizione.

-

Threat Hunting

Un’indagine coordinata da una mente umana su eventi casuali e marginali (segnali deboli) per individuare nuovi Indicatori di Attacco (IoA) e Indicatori di Compromissione (IoC) che gli strumenti attuali non sono in grado di rilevare o bloccare.

Il threat hunting (o individuazione proattiva delle minacce) è, in altre parole, un’indagine condotta manualmente da un analista, al fine di rilevare gli elementi che non vengono segnalati dagli strumenti e che possono essere riconosciuti solo da una mente umana. Sebbene il threat hunting venga spesso descritto in termini assoluti, esistono vari modi per individuare proattivamente le minacce.

Il threat hunting automatico sfrutta l’automazione e/o il machine learning per identificare attività potenzialmente dannose che potrebbero richiedere ulteriori indagini a cura di analisti umani. Anche se diversi provider di servizi si riferisco a questo, quando sostengono di offrire “threat hunting gestito”, per Sophos sono le attività svolte in maniera programmatica dalla piattaforma Sophos MDR.

Il threat hunting svolto da Sophos include l’identificazione manuale (coordinata da menti umane) e l’indagine su eventi e attività (indizi) che non generano un avviso, ma che potrebbero indicare il comportamento tipico di un hacker.

Il nostro approccio include una combinazione tra dati di intelligence sulle minacce, elementi di data science e conoscenza approfondita dei comportamenti tipici degli hacker, unendoli alle informazioni relative all’ambiente del cliente (ad es. profilo aziendale, risorse di valore, utenti ad alto rischio, ecc.), per anticipare nuovi comportamenti da parte degli hacker e per fortificare le capacità di rilevamento e risposta.

Bisogna ricordare che il threat hunting richiede grandi capacità di pensiero critico e creativo. In genere, questa attività (ma anche la cybersecurity in senso lato) tende a essere considerata come una disciplina puramente analitica. In realtà, le security operation richiedono sia scienza che arte in egual misura.