MITRE ATT&CK

Cos’è MITRE ATT&CK?

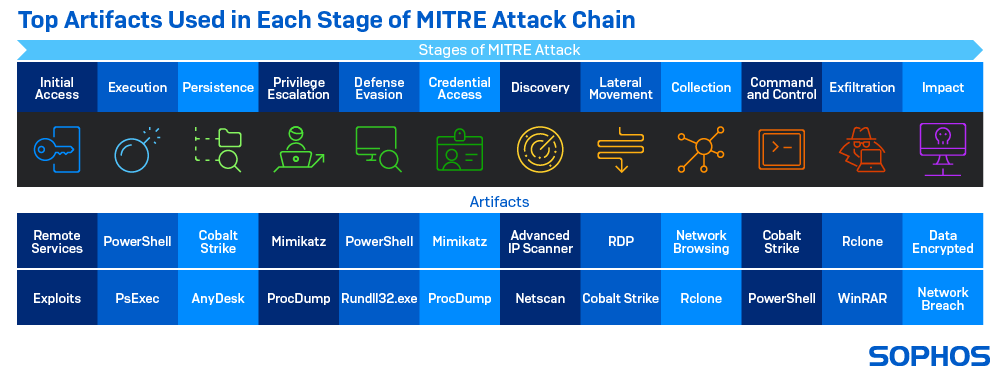

MITRE ATT&CK è una knowledge base accessibile a livello globale che fornisce tattiche e tecniche di attacco compilate dopo aver osservato cyberattacchi nel mondo reale. Vengono strutturate all’interno di matrici, organizzate in base alle fasi di attacco: dall’accesso iniziale al sistema fino al furto dei dati o al controllo del computer.

ATT&CK è l’acronimo di: “adversarial tactics, techniques and common knowledge”, ovvero “tattiche ostili, tecniche e informazioni di dominio pubblico”. Le tattiche rappresentano il perché di una tecnica di attacco. Le tecniche indicano come gli autori degli attacchi riescono a raggiungere un obiettivo tattico svolgendo un’azione. Le informazioni di dominio pubblico sono l’utilizzo documentato delle tattiche e delle tecniche di attacco sfruttate dai criminali informatici.

Definizioni del framework

- Accesso iniziale: l’autore dell’attacco cerca di infiltrarsi nella rete attraverso spear phishing mirato ed exploit delle vulnerabilità dei server web con interfaccia pubblica

- Esecuzione: l’autore dell’attacco cerca di eseguire codice dannoso su un sistema locale o remoto per raggiungere obiettivi più ampi, come esplorare una rete o prelevare dati in maniera illecita

- Persistenza: l’autore dell’attacco cerca di mantenere l’accesso iniziale ai sistemi anche in seguito a riavvii, modifiche delle credenziali e altri potenziali stratagemmi che potrebbero bloccarne l’accesso

- Privilege escalation: l’autore dell’attacco cerca di ottenere autorizzazioni di livello superiore in un sistema o una rete, sfruttando punti deboli, errori di configurazione e vulnerabilità del sistema

- Elusione delle difese: l’autore dell’attacco cerca di eludere il rilevamento disinstallando/disattivando il software di sicurezza oppure offuscando/cifrando dati e script

- Accesso con credenziali: l’autore dell’attacco cerca di rubare nomi e password degli account per ottenere accesso ai sistemi; questa strategia rende molto più difficile l’intercettazione

- Individuazione: l’autore dell’attacco cerca di capire come è strutturato l’ambiente, cercando di acquisire informazioni sul sistema e sulla rete interna

- Movimenti laterali: l’autore dell’attacco cerca di spostarsi all’interno dell’ambiente alla ricerca del proprio obiettivo, per ottenerne poi l’accesso

- Raccolta di informazioni: l’autore dell’attacco cerca di raccogliere dati utili per il raggiungimento del proprio obiettivo

- Comando e controllo: l’autore dell’attacco cerca di comunicare con i sistemi compromessi per controllarli

- Esfiltrazione: l’autore dell’attacco cerca di prelevare dati in maniera illecita dalla rete, spesso includendoli in pacchetti per eludere il rilevamento durante la rimozione

- Impatto: l’autore dell’attacco cerca di manipolare, bloccare o distruggere i sistemi e i dati della vittima, per interferire con la disponibilità o compromettere l’integrità per mezzo della manipolazione dei processi commerciali e operativi

Per maggiori informazioni sul framework MITRE ATT&CK, visitare la pagina https://attack.mitre.org/.

Connessione di Alert Data e MITRE ATT&CK

Non appena viene abilitato il servizio Sophos MDR su un dispositivo (endpoint o server) o quando viene aggiunta un’integrazione, i dati vengono costantemente raccolti e analizzati nella piattaforma MDR. Analizzando i dati e allineandosi al framework MITRE, il team MDR Ops utilizza un metodo standardizzato per classificare i dati in Tecniche e Tattiche e può identificare più facilmente il modo in cui l’autore di un attacco sfrutta le vulnerabilità del software nelle applicazioni client.

I firewall monitorano il traffico di rete in entrata e in uscita, in base ai criteri di protezione che sono stati precedentemente impostati da un’organizzazione.

Esempi di rilevamenti

- Tentativo di esecuzione del codice remoto di log di Apache Log4j

- Connessione in uscita MALWARE-CNC Win.Trojan.Mirage

- Rilevamento di traffico di comando e controllo ELECTRICFISH

- Vulnerabilità correlata all’inserimento di codice Nette

Esempi di rilevamenti di threat hunting

- Quantità eccessiva di accessi rifiutati: tentativi di comunicazione dannosi e rilevamento di un dispositivo con errori di configurazione

- Beacon del malware: ospita il beacon di risposta a un server di comando e controllo (C2)

- Scansione interna per rilevare ICMP: utenti malintenzionati cercano di eseguire la scansione e la mappatura dell’ambiente di rete di una potenziale vittima

Tre Tattiche MITRE che possono essere individuate con i dati del firewall

- C2: l’autore dell’attacco cerca di comunicare con i sistemi compromessi per controllarli

- Accesso iniziale: l’autore dell’attacco cerca di infiltrarsi nella rete

- Accesso con credenziali: l’autore dell’attacco cerca di prelevare illecitamente nomi e password degli account

Gli strumenti di sicurezza per il cloud pubblico garantiscono sicurezza e conformità per servizi cloud come AWS, Microsoft Azure, Google Cloud, and Kubernetes.

Esempi di rilevamenti

- Impatto: EC2/BitcoinDomainRequest.Reputation

- Backdoor: attività EC2/C2

- Individuazione: S3/MaliciousIPCaller

- Rilevamento di un record DNS tralasciato per una risorsa di servizio app

Esempi di rilevamenti di threat hunting

- Protezione avanzata dell’ambiente cloud: identificazione delle risorse da aggiornare, delle porte che devono essere chiuse e/o della necessità di implementare l’autenticazione a più fattori

- Individuazione proattiva di comportamenti dannosi o insoliti: identificazione delle modifiche alle autorizzazioni, delle azioni che un utente non ha mai svolto prima fuori orario di lavoro o delle porte amministrative lasciate esposte a Internet (ad esempio RDP/SSH)

Tre Tattiche MITRE che possono essere individuate con i dati del cloud

- Persistenza: l’autore dell’attacco cerca di mantenere l’accesso iniziale

- Privilege escalation: l’autore dell’attacco cerca di ottenere autorizzazioni di livello superiore

- Accesso con credenziali: l’autore dell’attacco cerca di prelevare illecitamente nomi e password degli account

Gli strumenti di sicurezza per la posta elettronica offrono protezione da minacce come phishing e URL dannosi, oltre a opzioni come la prevenzione della perdita dei dati e la scansione degli allegati.

Esempi di rilevamenti

- Rilevamento di campagne di malware su SharePoint e OneDrive

- Privilege escalation con ottenimento di privilegi di amministrazione per Exchange

- Accesso di un utente a un link nell’e-mail messe in quarantena con ZAP

- Un allegato e-mail non sicuro

Esempi di rilevamenti di threat hunting

- Utenti finali che hanno aperto link sospetti

- Elementi di phishing residui

- Un endpoint che blocca un file eseguibile dopo l’apertura di un allegato in un’e-mail

- Aggiunta di indirizzi e-mail imprevisti alle impostazioni di inoltro

Tre Tattiche MITRE che possono essere individuate con i dati delle e-mail

- Accesso iniziale: l’autore dell’attacco cerca di infiltrarsi nella rete

- Impatto: l’autore dell’attacco cerca di ottenere autorizzazioni di livello superiore

- Esecuzione: l’autore dell’attacco cerca di eseguire un codice dannoso

Gli strumenti IAM (Identity Access Management) gestiscono le identità digitali e l’accesso degli utenti a dati, sistemi e risorse all’interno di un’organizzazione.

Esempi di rilevamenti

- Tentativo di accesso non riuscito

- Privilege escalation: primo utilizzo di un privilegio

- Modifiche dei criteri di dominio

- Primo accesso remoto su un host

Esempi di rilevamenti di threat hunting

- Tasso di errori nel flusso di accesso: incremento nel numero di errori relativi all’inserimento di nome utente o password errati, poiché potrebbero essere tentativi di credential stuffing

- Tasso di eventi di protezione contro gli attacchi: traffico eccessivamente elevato per gli eventi di protezione contro gli attacchi, con rilevamenti come password compromesse o attacchi brute force su più account

Tre Tattiche MITRE che possono essere individuate con i dati di identità

- Accesso con credenziali: l’autore dell’attacco cerca di prelevare illecitamente nomi e password degli account

- Elusione dei tentativi di difesa: l’autore dell’attacco cerca di evitare il rilevamento

- Privilege escalation: l’autore dell’attacco cerca di ottenere autorizzazioni di livello superiore

Gli strumenti di protezione della rete in genere sfruttano una combinazione tra analisi dei dati e machine learning per rilevare eventuali anomalie nel flusso del traffico di rete e per proteggere la rete aziendale contro le minacce.

Esempi di rilevamenti

- Backdoor: Mirai.Botnet

- CVE-2014-6278 - SHELLSHOCK HTTP Exploit

- Eliminazione di risorse SaaS

- Esecuzione di comandi o utilizzo di API per ottenere informazioni sul sistema

Esempi di rilevamenti di threat hunting

- Correlazione dei dati di rete: con informazioni sui processi per rilevare eventuali attività di staging dei dati, ad esempio l’archiviazione dei file

- Campagne di tendenza: rilevamento delle campagne che sfruttano exploit zero-day come log4j

- Individuazione di entità oscure/dispositivi non gestiti: identificazione dei dispositivi privi di protezione EDR

- Rilevamento di Domain Generation Algorithm (DGA, algoritmo per la generazione di domini): identificazione delle origini in comunicazione con i server di DGA

Tre Tattiche MITRE che possono essere individuate con i dati di rete

- C2: l’autore dell’attacco cerca di comunicare con i sistemi compromessi per controllarli

- Individuazione: l’autore dell’attacco cerca di capire come è strutturato l’ambiente

- Esfiltrazione: l’autore dell’attacco cerca di prelevare dati in maniera illecita