Dossiers, chasse aux menaces et autres termes importants

Notre objectif principal est d’identifier et d’analyser les activités potentiellement malveillantes présentes dans votre environnement. Pour ce faire, nous utilisons deux méthodes : 1) L’investigation des détections MDR, et 2) la chasse aux menaces menée par un analyste.

Si l’équipe MDR Ops conclut qu’une détection ou une activité exige une analyse approfondie, elle crée un dossier et nos spécialistes mènent une investigation complète (ce processus est décrit plus en détail ci-dessous).

Remarque

Seuls les dossiers exigeant l’intervention du client sont transmis par email ou par téléphone.

Voici les définitions de certains de ces termes :

- Détections : Indicateurs d’activité générés par la technologie qui sont pondérés et classés en fonction de leur potentiel de menace. Dans la majorité des cas, ces points de données sont purement informatifs et ne donnent pas lieu à la création d’un dossier en soi. Les détections comprennent souvent des éléments tels que des exécutions de commandes, des sockets réseau ouverts, des événements d’authentification, des applications en cours d’exécution.

- Menaces : Indicateurs confirmés d’attaque ou de compromission observés sur un réseau client.

- Dossiers : Qu’il s’agisse d’une détection ou d’une création manuelle, les dossiers sont examinés afin de déterminer s’il s'agit d’une véritable menace et si une activité malveillante se produit

- Escalades : Les dossiers qui exigent une intervention du client ou une action qui ne peut pas être exécutée par l’équipe MDR Ops.

- Incidents : Activité malveillante confirmée exigeant une réponse immédiate.

Matrice de classification de la gravité des dossiers

| Gravité | Définition |

|---|---|

| Critique | Compromission confirmée ou accès non autorisé de systèmes qui représentent une menace imminente pour le client ou les ressources MSP, notamment les cybercriminels interactifs, le chiffrement ou la destruction de données et l’exfiltration des données. |

| Haute | Détections indiquant une attaque ciblée susceptible de provoquer une compromission confirmée ou un accès non autorisé au(x) système(s) qui constituera une menace majeure pour le client ou les ressources MSP. |

| Moyenne | Détections qui pourraient ne pas être considérées comme malveillantes par elles-mêmes et qui ne sont pas connues pour être ciblées. |

| Faible | Détections n’indiquant pas une mauvaise intégrité, une activité malveillante, ou une compromission confirmée ou un accès non autorisé au(x) système(s). |

| Pour information | Gravité particulière pour les contrôles d’intégrité initiaux. |

Le cadre d’investigation

Une « investigation », qu’est-ce que c’est au juste ?

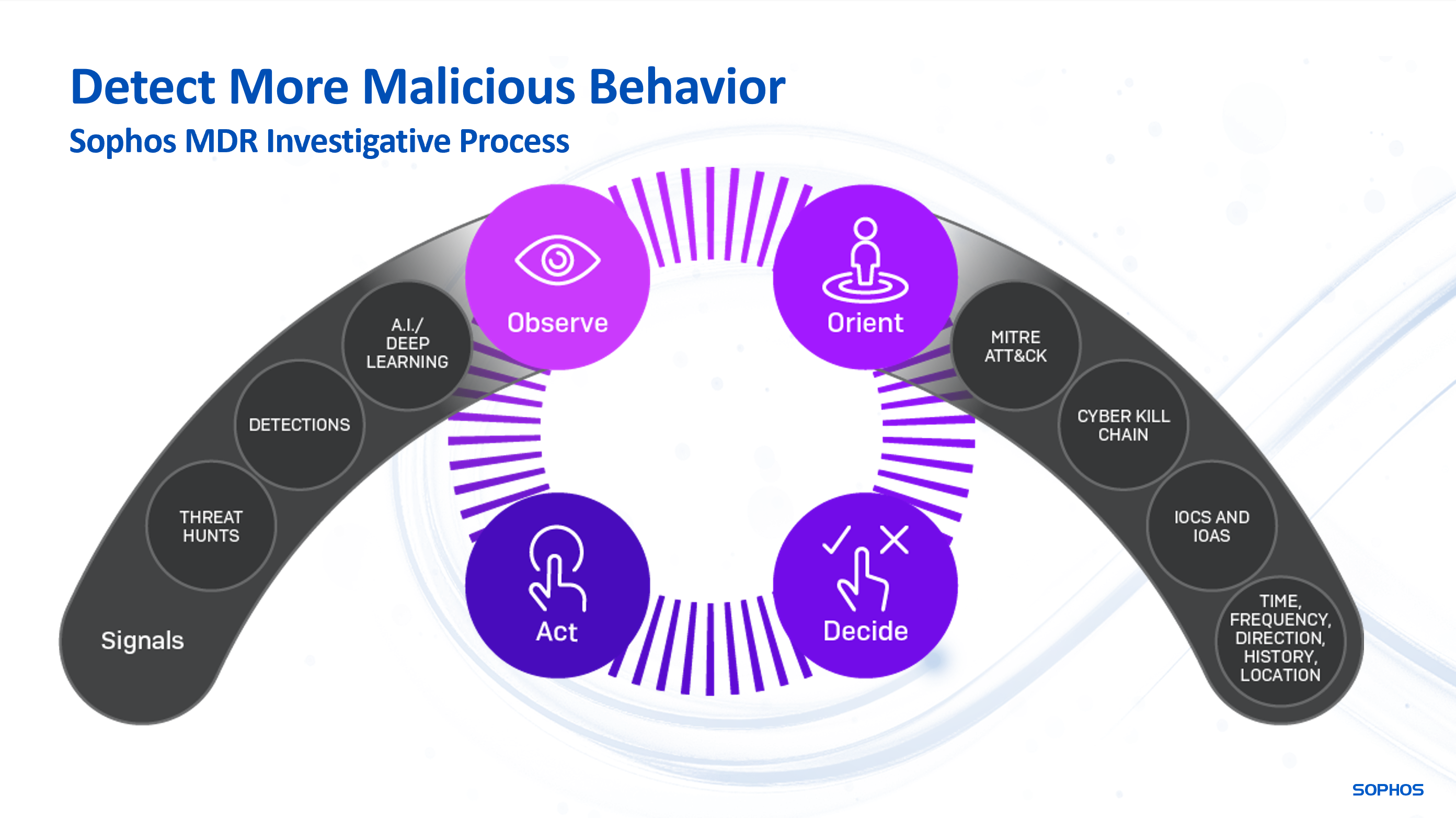

Notre cadre d’investigation offre une structure permettant de guider l’analyste dans sa recherche. Cette structure permet à notre équipe MDR Ops de retracer l’attaque et de déterminer si une activité malveillante est présente dans l’environnement du client (à condition que la couverture et la qualité des données soient optimales). Le processus, itératif de nature, est calqué sur le modèle OODA (Observation, Orientation, Décision, Action).

- Lors de la phase d’Observation, les analystes sélectionnent des points clés de données qui aident à établir une description logique de l’activité où chaque point de données choisi peut indiquer une activité malveillante.

- Au cours de la phase d’Orientation, les analystes valident leurs observations en appliquant les points de données à la Matrice MITRE ATT&CK, la Cyber Kill Chain, et en tirant parti de leurs propres connaissances. Si suffisamment de points observables sont confirmés comme étant des indicateurs fiables, un descriptif de l’attaque est obtenu.

- Au cours de la phase de Décision, l’analyste effectuera une itération sur les points de données et décidera s’il pense que l’activité est malveillante.

- Pendant la phase d’Action, l’analyste prendra les mesures nécessaires en fonction des conclusions de l’investigation. Si le processus n’a pas permis à l’analyste de recueillir suffisamment d’informations pour répondre de façon certaine aux questions de la phase de Décision, un nouveau processus OODA est lancé, avec pour base toutes les informations recueillies au cours de l’investigation précédente.

Chasse aux menaces

Chasse aux menaces est un de ces termes de sécurité qui est beaucoup utilisé mais dont le sens est rarement compris (et dont personne n’ose demander ce qu’il signifie). Commençons donc par sa définition.

-

Chasse aux menaces

Une investigation menée sur des événements causaux et adjacents (signaux faibles) par un analyste humain, visant à découvrir les indicateurs d’attaque (IOA) et les indicateurs de compromission (IOC) qui ne peuvent être détectés ou bloqués par les outils existants.

La chasse aux menaces (ou Threat Hunting en anglais) est une investigation menée par un ou une analyste pour identifier les attaques qui ne peuvent pas être détectées par les outils conventionnels et qui ne peuvent être détectées que par un être humain. Et bien que le terme Chasse aux menaces soit souvent décrit en termes absolus, il existe différentes façons de chasser les menaces.

La chasse aux menaces automatisée s’appuie sur l’automatisation ou le Machine Learning pour identifier des activités potentiellement malveillantes qui méritent une investigation humaine plus approfondie. C’est souvent à cette méthode que font référence les fournisseurs de services lorsqu’ils vantent leurs services de « chasse aux menaces managée », et ce que permet de faire notre plateforme Sophos MDR.

La technologie Sophos de chasse aux menaces se caractérise par une identification manuelle humaine et une investigation ciblant certains événements et activités qui ne va pas généré d’alerte, mais qui pourraient être associés à un nouveau comportement d’attaque.

Nous combinons également une analyse transversale basée sur tout un éventail de renseignements : intelligence sur les menaces, science des données, connaissance du comportement des cybercriminels et caractéristiques de l’environnement du client (profil de l’entreprise, ressources de valeur, utilisateurs les plus à risque, etc.) pour anticiper le comportement des attaquants et valider les capacités de détection et de réponse.

Il est aussi intéressant qu’important de noter que la chasse aux menaces (et la cybersécurité en général) exige beaucoup de réflexion critique et créative, et n’est pas une discipline purement analytique comme le pensent certains. La réalité est que les opérations de sécurité relèvent à la fois de l’art et de la science.