Casos, búsquedas de amenazas y otros términos importantes

Nuestro principal objetivo es identificar e investigar posibles actividades maliciosas en su entorno. Lo hacemos a través de dos métodos: 1) investigación de detecciones de MDR y 2) búsquedas de amenazas a cargo de analistas.

Si el equipo de MDR Ops concluye que una detección o actividad debe evaluarse con más detenimiento, se crea un caso, y nuestros operadores realizan una investigación completa (este proceso se describe en más detalle a continuación).

Nota

Solo los casos que requieran alguna intervención o acción por parte del cliente se derivarán por correo electrónico o teléfono.

He aquí las definiciones de algunos de estos términos:

- Detecciones: indicadores de actividad generados por la tecnología que se ponderan y clasifican en función de su potencial de amenaza. En la mayoría de casos, estos puntos de datos son meramente informativos y no se traducen en la creación de un caso por sí mismos. Las detecciones suelen incluir elementos como ejecuciones de comandos, sockets de red abiertos, eventos de autenticación y aplicaciones en ejecución.

- Amenazas: indicadores confirmados de un ataque (IoA) o peligro (IoC) observados dentro de la red de un cliente.

- Casos: tanto si se basan en detecciones como si se crean manualmente, los casos se investigan para determinar si una detección es una amenaza real y si se está desarrollando una actividad maliciosa.

- Traslados de incidencias: casos que requieren alguna intervención o acción por parte del cliente que no puede ser realizada únicamente por el equipo de MDR Ops.

- Incidentes: actividades maliciosas confirmadas que requieren una respuesta inmediata.

Matriz de clasificación de la gravedad de los casos

| Gravedad | Definición |

|---|---|

| Crítica | Compromiso confirmado o acceso no autorizado a sistemas que supongan una amenaza inminente para los recursos del cliente o del MSP, incluidos los ciberdelincuentes interactivos, el cifrado o la destrucción de datos y la exfiltración de datos. |

| Alta | Detecciones que indican un ataque dirigido que pueda causar un compromiso confirmado o un acceso no autorizado al sistema o sistemas que constituya una amenaza importante para los recursos del cliente o del MSP. |

| Media | Detecciones que podrían no considerarse maliciosas en sí mismas y de las que no se sabe si están dirigidas a un objetivo. |

| Baja | Detecciones que no indican un mal estado de seguridad, actividad maliciosa, compromiso confirmado o acceso no autorizado a los sistemas. |

| Informativa | Gravedad especial para las comprobaciones iniciales del estado de seguridad. |

El marco de investigación

Cuando decimos "investigación por parte de analistas", ¿a qué nos referimos concretamente?

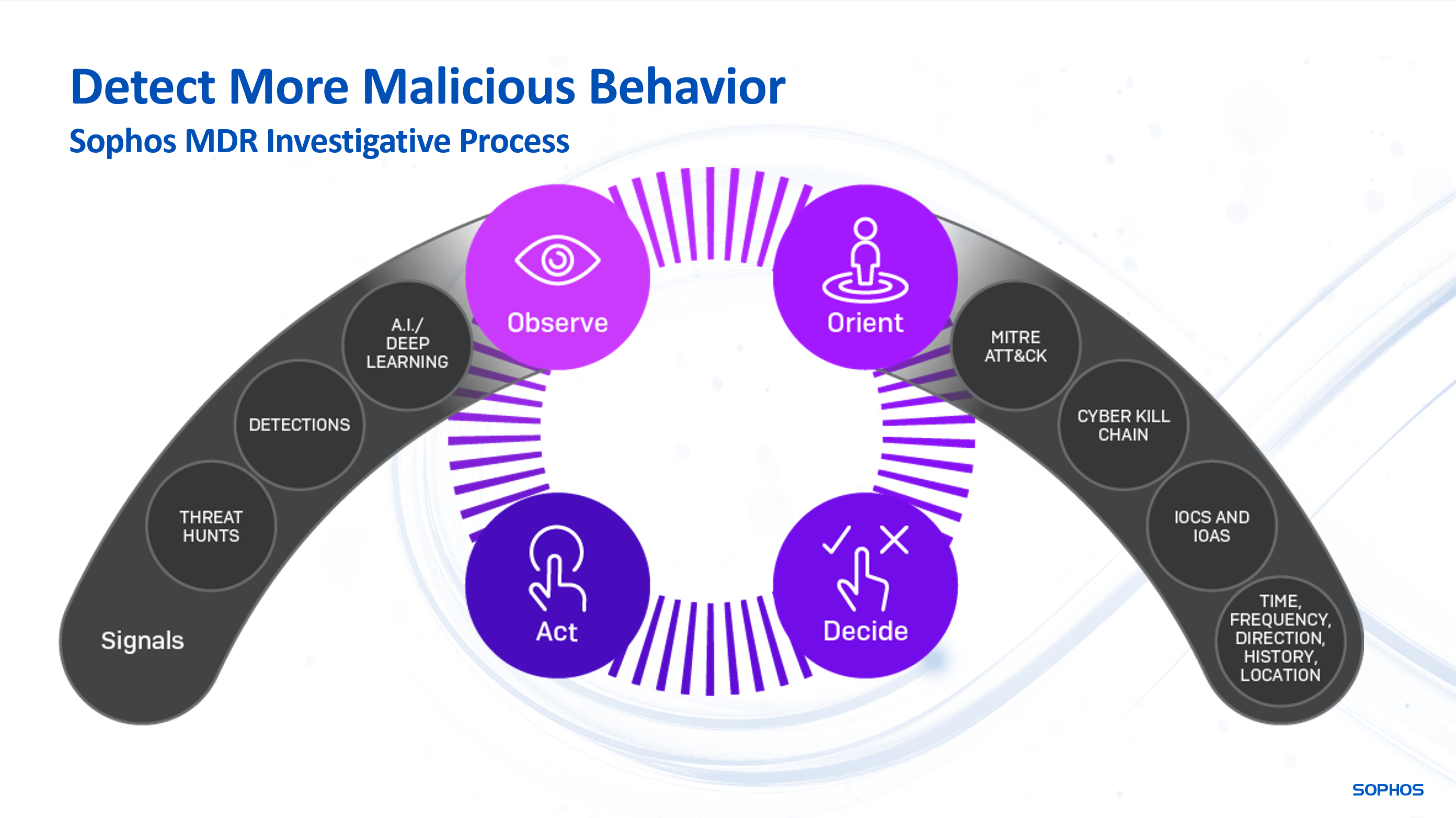

Nuestro marco de investigación establece una estructura para guiar a los analistas durante la investigación de los casos. El marco permite a nuestro equipo de operaciones de MDR construir una narrativa de ataque que les ayuda a concluir si hay actividad maliciosa presente en el entorno de un cliente (siempre que la cobertura y la calidad de los datos estén en su punto máximo). Este proceso sigue el carácter iterativo del ciclo OODA (Observar, Orientar, Decidir, Actuar).

- En la fase Observar, los analistas seleccionan puntos de datos clave que ayudan a establecer una narrativa lógica de la actividad, donde cada punto de datos elegido tiene el potencial de indicar actividad maliciosa.

- Durante la fase Orientar, los analistas validan sus observaciones aplicando los puntos de datos a la matriz de MITRE ATT&CK, el marco Cyber Kill Chain y recurriendo a sus propios conocimientos. Si se validan suficientes elementos observables como indicadores, la actividad creará una narrativa de ataque.

- Durante la fase Decidir, el analista repasará los puntos de datos y decidirá si la actividad le parece maliciosa.

- Durante la fase Actuar, el analista tomará las medidas necesarias en función de la conclusión de la investigación. Si el analista no ha acumulado suficiente información para responder adecuadamente a las preguntas de la fase Decidir, se inicia un nuevo ciclo OODA con los indicadores recopilados previamente, que servirán como nueva base para la investigación.

Búsqueda de amenazas

La búsqueda de amenazas es uno de esos términos de seguridad que se utilizan mucho, pero muchos no entienden lo que significa realmente (y a estas alturas tienen demasiado miedo de preguntar). Empecemos con una definición.

-

Búsqueda de amenazas

Investigación realizada por humanos de los eventos causales y adyacentes (indicios débiles) para descubrir nuevos indicadores de ataque y de peligro que no pueden detectar ni detener las herramientas existentes.

En otras palabras, una búsqueda de amenazas es un proceso por el que un analista investiga manualmente una actividad sobre la que las herramientas no emiten alertas y que solo un ser humano puede detectar. Y aunque la "búsqueda de amenazas" suele describirse en términos absolutos, hay distintas formas de llevarla a cabo.

La búsqueda de amenazas automatizada utiliza la automatización y/o el Machine Learning para identificar actividad potencialmente maliciosa que puede requerir una investigación adicional por parte de analistas humanos. Esto es a lo que se refieren muchos proveedores de servicios cuando afirman que realizan "búsquedas gestionadas de amenazas", y es lo que permite hacer la plataforma de Sophos MDR mediante programación.

La búsqueda de amenazas de Sophos implica una identificación e investigación (realizadas por humanos) manuales de eventos y actividades (pistas) que pueden no generar una alerta pero que podrían indicar un nuevo comportamiento de los atacantes.

También combinamos información sobre amenazas, ciencia de datos y conocimientos del comportamiento de los atacantes con lo que se conoce acerca del entorno del cliente (por ejemplo, el perfil de la empresa, los activos de gran valor, los usuarios de alto riesgo, etc.) para anticiparse a nuevos comportamientos de ataque y validar las capacidades de detección y respuesta.

Tenga en cuenta que la búsqueda de amenazas requiere una gran cantidad de pensamiento crítico y creativo. Se tiende a pensar que la búsqueda de amenazas (o la ciberseguridad en general) es una disciplina puramente analítica, pero lo cierto es que las operaciones de seguridad suman arte y ciencia a partes iguales.