MITRE ATT&CK

¿Qué es MITRE ATT&CK?

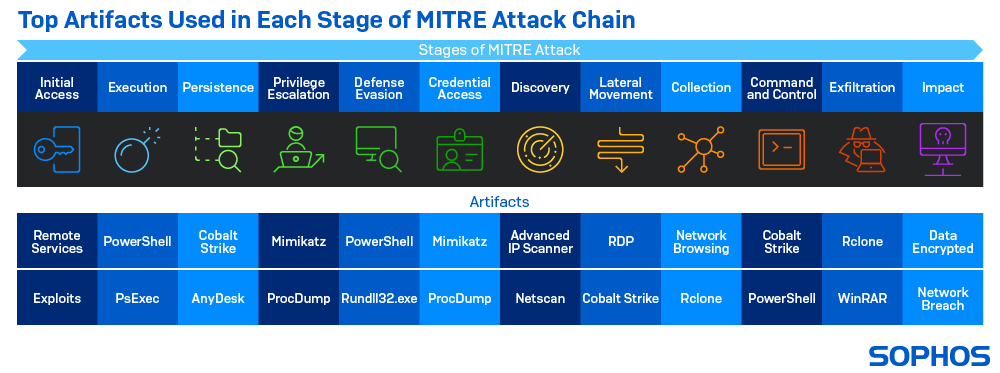

MITRE ATT&CK es una base de conocimiento accesible globalmente de tácticas y técnicas de adversarios basadas en observaciones de ciberataques en el mundo real. Se presentan en matrices organizadas por fases de ataque, desde el acceso inicial al sistema hasta el robo de datos y el control de equipos.

ATT&CK se corresponde con las siglas en inglés para tácticas, técnicas y conocimiento común de adversarios. Las tácticas explican el porqué de una técnica de ataque. Las técnicas representan cómo un adversario logra un objetivo táctico realizando una acción. El conocimiento común es el uso documentado de tácticas y técnicas por parte de los adversarios.

Definiciones del marco

- Acceso inicial: el adversario intenta acceder a su red mediante ataques de spear phishing selectivos y explotando los puntos débiles de los servidores web públicos.

- Ejecución: el adversario trata de ejecutar código malicioso en un sistema local o remoto para lograr objetivos más amplios, como explorar una red o robar datos.

- Persistencia: el adversario intenta mantener el acceso al sistema cuando se reinicia, o en caso de cambios de inicio de sesión u otras interrupciones que podrían bloquear el acceso.

- Aumento de privilegios: el adversario trata de obtener permisos de nivel superior en un sistema o red aprovechando las debilidades, configuraciones erróneas y vulnerabilidades del sistema.

- Evasión de defensa: el adversario intenta evitar ser detectado desinstalando/desactivando software de seguridad u ofuscando/cifrando datos y scripts.

- Acceso a credenciales: el adversario intenta robar nombres de cuenta y contraseñas para acceder a los sistemas, lo que dificulta su detección.

- Descubrimiento: el adversario trata de comprender su entorno adquiriendo conocimientos sobre el sistema y la red interna.

- Propagación lateral: el adversario intenta moverse por su entorno para localizar su objetivo y acceder a él.

- Recopilación: el adversario intenta recopilar datos de interés para su objetivo

- Comando y control: el adversario intenta comunicarse con los sistemas comprometidos para controlarlos

- Exfiltración: el adversario trata de robar datos de su red, a menudo empaquetándolos para evitar su detección mientras los elimina

- Impacto: el adversario intenta manipular, interrumpir o destruir sus sistemas y datos para interrumpir la disponibilidad o comprometer la integridad manipulando los procesos operativos y empresariales.

Para obtener más información sobre el marco MITRE ATT&CK, visite https://attack.mitre.org/.

Conexión de datos de alerta y MITRE ATT&CK

Una vez activado Sophos MDR en un dispositivo (ya sea una estación o un servidor) o añadida una integración, los datos de ese dispositivo se recopilan y analizan de forma continuada en la plataforma de MDR. Mediante el análisis de los datos y la alineación con el marco MITRE, el equipo de MDR Ops dispone de una forma estandarizada de clasificar los datos en técnicas y tácticas y puede deducir más fácilmente cómo un atacante está explotando las vulnerabilidades de software en las aplicaciones cliente.

Los firewalls supervisan el tráfico de red entrante y saliente, basándose en las políticas de seguridad establecidas anteriormente por una organización.

Ejemplos de detecciones

- Intento de ejecución de código remoto de registro de Apache Log4j

- Conexión saliente de MALWARE-CNC Win.Trojan.Mirage

- Detección de tráfico de comando y control ELECTRICFISH

- Vulnerabilidad de inyección de código en Nette

Ejemplos de descubrimientos a través de la búsqueda de amenazas

- Denegaciones excesivas - intentos de comunicación maliciosos y detección de dispositivos mal configurados

- Balizaje de malware - los hosts envían señales a un servidor de comando y control (C2)

- Escaneado ICMP interno - ciberdelincuentes que intentan analizar y mapear el entorno de red de un objetivo

Tres tácticas MITRE detectables con datos de firewall

- C2 - el adversario intenta comunicarse con los sistemas comprometidos para controlarlos

- Acceso inicial - el adversario intenta introducirse en su red

- Acceso a credenciales - el adversario intenta robar nombres de cuenta y contraseñas

Las herramientas de seguridad de la nube pública ofrecen seguridad y cumplimiento para servicios en la nube como AWS, Microsoft Azure, Google Cloud y Kubernetes.

Ejemplos de detecciones

- Impacto: EC2/BitcoinDomainRequest.Reputation

- Puerta trasera: Actividad de EC2/C2

- Descubrimiento: S3/MaliciousIPCaller

- Detección de un registro DNS pendiente para un recurso de servicio de aplicación

Ejemplos de descubrimientos a través de la búsqueda de amenazas

- Endurecimiento del entorno en la nube - identificación de los recursos que deben actualizarse, los puertos que deben cerrarse y/o aplicación de la MFA

- Búsqueda de comportamientos maliciosos o inusuales - identificación de cambios de permisos o acciones que un usuario nunca haya realizado antes fuera del horario laboral habitual, puertos de administración expuestos a Internet (por ejemplo, RDP/SSH)

Tres tácticas MITRE detectables con datos de la nube

- Persistencia - el adversario intenta mantener su posición establecida

- Escala de privilegios - el adversario intenta obtener permisos de nivel superior

- Acceso a credenciales - el adversario intenta robar nombres de cuenta y contraseñas

Las herramientas de seguridad de correo electrónico ofrecen protección frente a amenazas de phishing, URL maliciosas, DLP y análisis de archivos adjuntos.

Ejemplos de detecciones

- Campaña de malware detectada en SharePoint y OneDrive

- Aumento de privilegios de administrador de Exchange

- El usuario ha accedido a un enlace en un correo electrónico puesto en cuarentena por ZAP

- Archivo adjunto no seguro

Ejemplos de descubrimientos a través de la búsqueda de amenazas

- Los usuarios finales han pulsado enlaces sospechosos

- Se han dejado artefactos de phishing

- Una estación de trabajo ha bloqueado un ejecutable después de abrir un archivo adjunto de correo electrónico

- Se han añadido direcciones de correo electrónico inesperadas a la configuración de reenvío

Tres tácticas MITRE detectables con datos de correo electrónico

- Acceso inicial - el adversario intenta introducirse en su red

- Impacto - el adversario intenta obtener permisos de nivel superior

- Ejecución - el adversario intenta ejecutar código malicioso

Las herramientas de gestión del acceso y la identidad (IAM) gestionan las identidades digitales y el acceso de los usuarios a los datos, sistemas y recursos de una organización.

Ejemplos de detecciones

- Inicio de sesión fallido

- Aumento de privilegios - primera vez que se utiliza un privilegio

- Cambios en la política de dominios

- Acceso remoto por primera vez en el host

Ejemplos de descubrimientos a través de la búsqueda de amenazas

- Índice de errores en el flujo de inicio de sesión - aumento sospechoso del número de errores al introducir el nombre de usuario o la contraseña, que puede ser indicativo de un ataque de relleno de credenciales

- Índice de eventos de protección frente a ataques - aumento sospechoso del número de eventos de protección contra ataques, como eventos de detección de contraseñas comprometidas o ataques por fuerza bruta a varias cuentas

Tres tácticas MITRE detectables con datos de identidad

- Acceso a credenciales - el adversario intenta robar nombres de cuenta y contraseñas

- Evasión de defensa - el adversario intenta evitar ser detectado

- Aumento de privilegios - el adversario intenta obtener permisos de nivel superior

Las herramientas de seguridad de red suelen usar una combinación de análisis de datos y Machine Learning para detectar anomalías en el flujo de tráfico de red y proteger la red corporativa frente a las amenazas.

Ejemplos de detecciones

- Puerta trasera: Mirai.Botnet

- CVE-2014-6278 - SHELLSHOCK HTTP Exploit

- Recursos de SaaS eliminados

- Ejecución de comandos o uso de API para obtener información del sistema

Ejemplos de descubrimientos a través de la búsqueda de amenazas

- Correlacionar datos de red - con información de proceso para detectar actividad de transferencia de datos, como el almacenamiento de archivos

- Campañas de tendencias - detección de campañas de explotación de día cero como log4j

- Detección de entidades oscuras y dispositivos no gestionados - búsqueda de dispositivos sin protección EDR

- Detección del algoritmo de generación de dominios - identificación de fuentes que se comunican con servidores DGA

Tres tácticas MITRE detectables con datos de red

- C2 - el adversario intenta comunicarse con los sistemas comprometidos para controlarlos

- Descubrimiento - el adversario intenta entender su entorno

- Exfiltración - el adversario intenta robar datos