アプライアンスの要件

統合でアプライアンスを使用する場合は、それを実行する VM は、ここで説明する要件を満たしている必要があります。

要件は、Sophos NDR およびサードパーティのログコレクタ統合に適用されます。次が含まれます。

- 対応プラットフォーム

- 最小システム要件

- CPU の要件

- VM のサイジング

- ポートおよびドメインの除外

対応プラットフォーム

アプライアンスは、VMware ESXi または Microsoft Hyper-V で実行できます

VMware ESXiの要件

VMware ESXiを使用する場合の要件は次のとおりです。

- VMware ESXi 6.7 Update 3 以降

- VM ハードウェアバージョン 11以降

ソフォスは VMware Cloud の導入はサポートしていません。

CPU 要件を満たしている場合は、VMware EVC(Enhanced vMotion Compatibility) モードがサポートされます。詳細は、CPU の要件を参照してください。

VMware ESXi のバージョンを確認するには、次のリンク先を参照してください。

- Determining the build number of VMware ESX/ESXi and VMware vCenter Server

- Build numbers and versions of VMware ESXi/ESX

Microsoft Hyper-V の要件

Microsoft Hyper-V を使用する場合の要件は次のとおりです。

- Hyper-V バージョン 6.0.6001.18016 (Windows Server 2016) 以降

プロセッサ互換モードはサポートされていません。

お使いの Microsoft Hyper-V のバージョンを確認するには、 Identifying your Hyper-V Version を参照してください。

最小システム要件

最小システム要件は、すべてのプラットフォームで同じです。

VMware では、ソフォスの OVA イメージは、Sophos NDR とログコレクタ統合の両方の最小要件を満たすように事前に設定されています。

要件は次のとおりです。

- 4 CPU

- 16GB RAM

- 160GB ストレージ

アプライアンスには、特定の CPU マイクロアーキテクチャも必要です。詳細は、「CPU の要件」を参照してください。

アプライアンスが大量のデータを処理したり、複数の統合を実行したりする場合は、VM のサイズを変更することが必要になる場合があります。詳細は、VM のサイジングを参照してください。

CPU の要件

VM を実行するシステムでは、次に示す CPU マイクロアーキテクチャのいずれかを使用している必要があります。

Sophos NDR を使用している場合は、次の CPU フラグが設定されていることも確認する必要があります。

pdpe1gb: これは、パケットキャプチャのテクノロジーで必要になります。avx2: これは、ソフォスの機械学習機能で必要になります。

どちらのフラグも、ここに示す Intel および AMD CPU で使用できます。

Intel CPU

| 名前 | 世代 | コードネーム | 日付 |

|---|---|---|---|

| Skylake | 6 | Skylake | 2015年 Q3 |

| Skylake | 7 | Kaby Lake | 2016年 Q3 |

| Skylake | 8 | Coffee Lake | 2017年 Q3 |

| Skylake | 9 | Coffee Lake Refresh | 2018年 Q4 |

| Skylake | 9 | Cascade Lake | 2019年 Q2 |

| Skylake | 10 | Comet Lake | 2019年 Q3 |

| Palm Cove | 10 | Cannon Lake | 2018年 Q2 |

| Sunny Cove | 10 | Ice Lake | 2019年 Q3 |

| Cypress Cove | 11 | Rocket Lake | 2021年 Q1 |

| Golden Cove | 12 | Alder Lake | 2021年 Q4 |

| Raptor Cove | 13 | Raptor Lake | 2022年 Q4 |

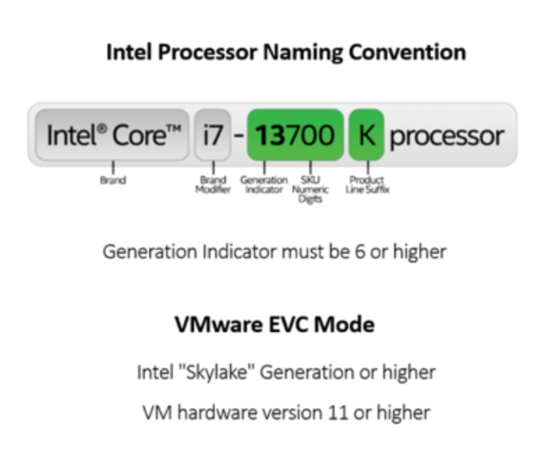

CPU を識別するには、以下の Intel の CPU 命名規則を参照してください。

VMware EVC モード

アプライアンスが,EVC (Enhanced vMotion Compatibility) クラスタで実行されている VMware ESXi ホスト上にある場合は、次の項目が選択済みであることを確認する必要があります。

- Skylake 世代以降の CPU

- VMware ハードウェアバージョン 11 以降

AMD CPU

| 名前 | 世代 | コードネーム | 日付 |

|---|---|---|---|

| Zen | 1 | Naples | 2017年 Q2 |

| Zen | 1 | Great Horned Owl | 2018年 Q1 |

| Zen 2 | 2 | Rome | 2019年 Q3 |

| Zen 3 | 3 | Milan | 2021年 Q2 |

| Zen 4 | 4 | Genoa | 2022年 Q4 |

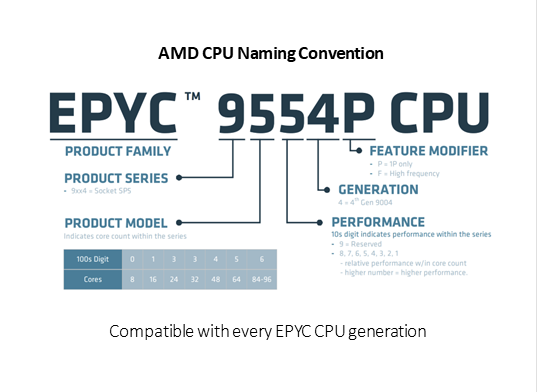

CPU を識別するには、以下の AMD の CPU 命名規則を参照してください。

VM のサイジング

VM のサイズ設定ガイドラインは、VM 上に Sophos NDR、ログコレクタ統合、またはその両方があるかどうかによって異なります。

Sophos NDR のみ

Sophos NDR 仮想アプライアンスが最高のパフォーマンスを発揮しつつ、最小限の影響をネットワークに抑えるように、VM を設定することが必要になる場合があります。

ネットワークトラフィックに応じた推奨事項は次のとおりです。

-

中トラフィック

- 最大 500Mbps

- 最大 70,000パケット/秒

- 最大 1200フロー/秒

仮想マシンは、デフォルト設定でインストールできます。VM 設定を変更する必要はありません。

-

高トラフィック

- 最大 1Gbps

- 最大 300,000パケット/秒

- 最大 4500フロー/秒

仮想マシンのサイズを 8個の vCPU に変更するようにしてください。

ネットワークの仕様の値が「高トラフィック」設定の数値よりも大きい場合は、ネットワーク全体に複数の VM を導入してください。

上記の推奨事項は、Sophos NDR を実行している VM のみを対象にしています。負荷の高い状態でログコレクタ統合も実行している場合は、仮想 CPU の追加が必要になることがあります。詳細は、Sophos NDR とログコレクタ統合を参照してください。

ログコレクタ統合のみ

単一のログコレクタ統合を実行している場合は、通常、VM のサイズを変更する必要はありません。デフォルト設定で十分です。

ただし、複数の統合がある場合や、大量のイベントがログコレクタに送信される場合は、設定の変更や VM の追加が必要になることがあります。

メモリ

統合ごとに最大 400MB のメモリが必要です。

ログコレクタごとに最大 4つの統合を実行できます。ログコレクタのコンテナのデフォルトの最大メモリは 2GB です。

より多くの統合を実行する場合は、最大メモリを増やしてください。これを行うには、アプライアンスのコンソールで SYSLOG ポートの設定を編集します。詳細は、Syslog ネットワークポートを参照してください。

イベント数

VMは、1秒あたり最大 8,000件のイベントを受け入れることができます。これは、VM 上にある統合の数には依存しません。

複数の統合があり、この制限数を超えると思われる場合は、複数の VM を導入してください。

単一のログコレクタ統合が制限数を超えた場合は、ソースデバイスの syslog 設定を使用して、イベントの数を減らすようにしてください。

Sophos NDR とログコレクタ統合

Sophos NDR とログコレクタ統合が同じ VM 上にある場合、サイジングに関して、どのような状況にも適した唯一の対応策があるわけではありません。まず、NDR のサイジングからはじめて、その後、ログコレクタ統合に何が必要かを検討することを推奨します。

サイジングに影響を与える可能性のある要因は次のとおりです。

- NDR は CPU を制御でき、CPU を使用する他の統合に与えられる優先度を設定できます。4 CPU を使用している場合、NDR は 2 CPU を制御します。8 CPU を使用している場合、NDR は 3 CPU を制御します。

- NDR が 1 CPU を制御している場合でも、他の統合はそれを使用可能で、NDR が処理できるトラフィックの量に影響を与えます。

- 16GB のメモリがある場合、ログコレクタ統合は 2GB を超えるメモリを使用することはできません。これによって、NDR に十分なメモリが確保されます。

- ログコレクタ統合が最大数のイベントを処理する場合、Sophos NDR の負荷が中程度の場合と同じ処理能力が使用されます。これは、VM にデフォルトの 4 CPU が搭載されていることを前提としています。

ポートおよびドメインの除外

以下のポートとドメインが、使用しているファイアウォールで許可されていることを確認してください。これによって、Sophos 仮想アプライアンスは起動し、アップデートをダウンロードできます。

許可する必要があるドメインは、ファイアウォールがワイルドカードをサポートしているかどうかによって変わってきます。

詳細については、該当するタブをクリックしてください。

| ドメイン | ポート | プロトコル |

|---|---|---|

| *.sophos.com | TCP/443, TCP/22 | HTTPS, SSH |

| *.amazonaws.com | TCP/443 | HTTPS |

| *.ubuntu.com | TCP/80, TCP/443, UDP/123 | HTTP, HTTPS, NTP |

| api.snapcraft.io | TCP/443 | HTTPS |

| auth.docker.io | TCP/443 | HTTPS |

| baltocdn.com | TCP/443 | HTTPS |

| production.cloudflare.docker.com | TCP/443 | HTTPS |

| raw.githubusercontent.com | TCP/443 | HTTPS |

| registry-1.docker.io | TCP/443 | HTTPS |

| sophossecops.jfrog.io | TCP/443 | HTTPS |

| ドメイン | ポート | プロトコル |

|---|---|---|

| api.snapcraft.io | TCP/443 | HTTPS |

| archive.ubuntu.com | TCP/80 | HTTP |

| auth.docker.io | TCP/443 | HTTPS |

| baltocdn.com | TCP/443 | HTTPS |

| central.sophos.com | TCP/443 | HTTPS |

| changelogs.ubuntu.com | TCP/443 | HTTPS |

| entropy.ubuntu.com | TCP/443 | HTTPS |

| jfrog-prod-use1-shared-virginia-main.s3.amazonaws.com | TCP/443 | HTTPS |

| ndr.apu.sophos.com | TCP/22 | SSH |

| nta-proxy.cloudstation.eu-central-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.eu-west-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.us-east-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.us-west-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.ca-central-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.ap-northeast-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.ap-southeast-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.ap-south-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.sa-east-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation-eu-central-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation-eu-west-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation-us-east-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation-us-west-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.ca-central-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.ap-northeast-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.ap-southeast-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.ap-south-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.sa-east-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| ntp.ubuntu.com | UDP/123 | NTP |

| production.cloudflare.docker.com | TCP/443 | HTTPS |

| raw.githubusercontent.com | TCP/443 | HTTPS |

| registry-1.docker.io | TCP/443 | HTTPS |

| s3-r-w.eu-west-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.eu-central-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.us-east-2.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.us-west-2.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.ca-central-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.ap-southeast-2.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.ap-northeast-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.ap-south-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.sa-east-1.amazonaws.com | TCP/443 | HTTPS |

| sdu-feedback.sophos.com | TCP/443 | HTTPS |

| security.ubuntu.com | TCP/80 | HTTP |

| sophossecops.jfrog.io | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-eu-west-1-prod-bucket.s3.eu-west-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-eu-central-1-prod-bucket.s3.eu-central-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-us-east-2-prod-bucket.s3.us-east-2.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-us-west-2-prod-bucket.s3.us-west-2.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-ca-central-1-prod-bucket.s3.ca-central-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-ap-southeast-2-prod-bucket.s3.ap-southeast-2.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-ap-northeast-1-prod-bucket.s3.ap-northeast-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-ap-south-1-prod-bucket.s3.ap-south-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-sa-east-1-prod-bucket.s3.sa-east-1.amazonaws.com | TCP/443 | HTTPS |